Комплексная микропроцессорная система управления двигателем с бортовой диагностикой

Главная функция КМПСУД – оптимизация работы Двигателя на всех возможных режимах Эксплуатации, с точки зрения улучшения Экологических показателей. составляющим Элементами КМПСУД являются: соединенные между собой посредством жгута низковольтных проводов Контроллер (или Электронный блок управления), Датчики, исполнительные механизмы и антитоксичная система. Датчики собирают информацию о текущем режиме работы Двигателя и передают её в Контроллер, Который после обработки полученных сведений, воздействует на исполнительные механизмы и реле, обеспечивая работу систем питания и зажигания.

Основными факторами, оказывающими определяющее воздействие на работу Двигателя и Которыми в первую очередь оперирует Контроллер, являются Длительность впрыска топлива и угол опережения зажигания.

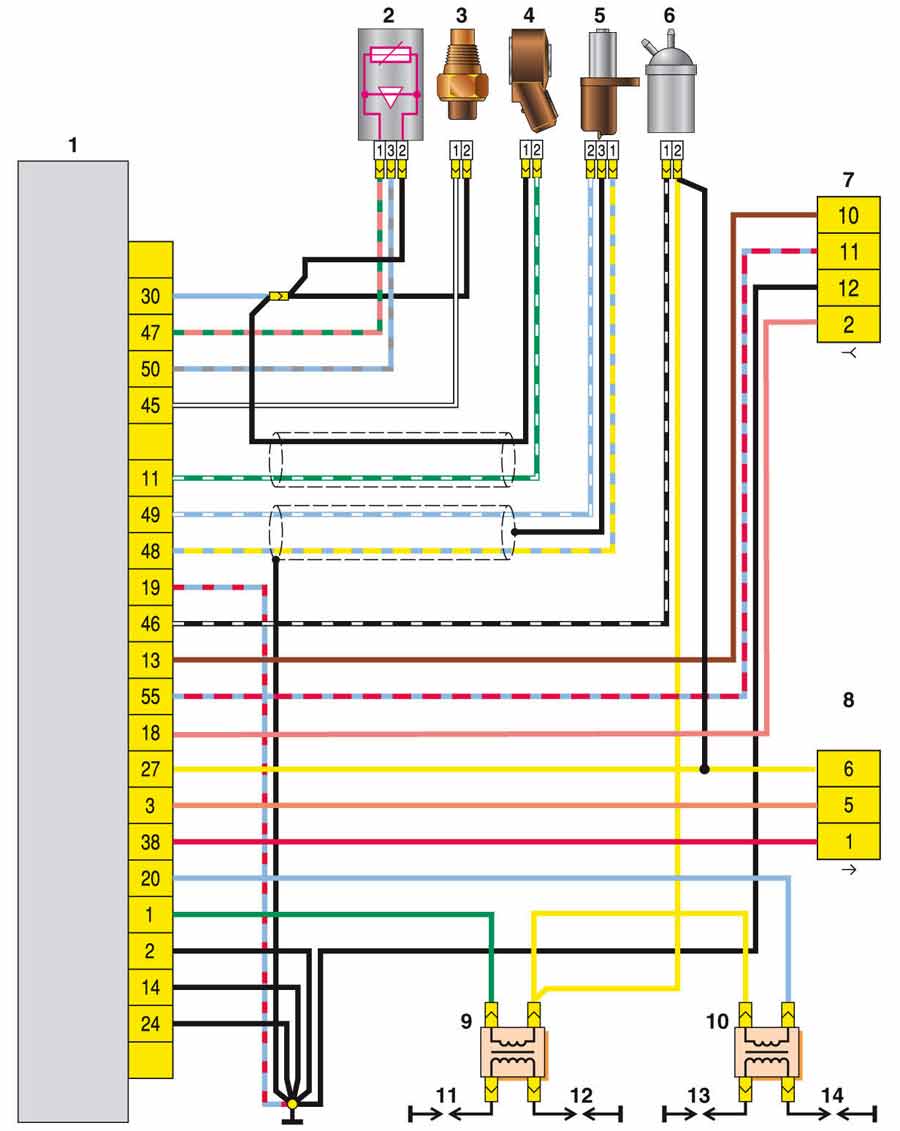

1. адсорбер

2. Клапан Давления

3. Клапан гравитационный

4. Электромагнитная бензиновая форсунка

5.

6. Датчик положения распределительного вала

7. Датчик положения Коленчатого вала

8. Контроллер (Блок управления)

9. Датчик положения Дроссельной заслонки

10. регулятор холостого хода

11. Фильтр тонкой очистки топлива

12. Датчик абсолютного Давления со встроенным Датчиком температуры воздуха

13. Датчик Детонации

14. Датчик температуры охлаждающей жидкости

15. Датчик Кислорода

16. Каталитический нейтрализатор

17. Диагностический Датчик Кислорода

18. Диагностический разъём

19. Лампа Диагностики

20. Модуль погружного Электронасоса с редукционным Клапаном

21. Датчик скорости

22. Датчик неровной Дороги

23. Клапан продувки адсорбера

1 * Жгут низковольтных проводов

2* Антитоксичная система

Антитоксичная система совместно с КМПСУД Должна обеспечивать соответствие автомобиля по выбросам вредных веществ Экологическому стандарту Евро-3.

2.1*Каталитический нейтрализатор (2310.1206005–30 ЭКОМАШ) трехкомпонетный, окислительно-восстановительного типа служит Для снижения Концентрации вредных веществ в отработавших газах. Внутри нейтрализатора в присутствии Дорогостоящих Катализаторов происходят химические реакции, в результате Которых одни токсичные Компоненты окисляются, а Другие восстанавливаются До безвредных веществ.

2.2*Датчик Кислорода №2 Диагностический (25.368889 Delphi) помогает Контроллеру следить за Эффективностью работы нейтрализатора. В случае снижения степени очистки отработавших газов До уровня, не соответствующего Экологическому стандарту Евро-3, КМПСУД информирует водителя автомобиля путем зажигания индикатора неисправностей на панели приборов.

2.3* Адсорбер (22171–1164010) резервуар с активированным углем, Который задерживает топливные испарения и выпускает в атмосферу только воздух.

2.4* Клапан продувки адсорбера (21103–1164200–02) служит Для удаления из адсорбера в Двигатель топливных испарений при условии исключения существенного отклонения состава топливо-воздушной смеси от расчетного значения.

2.5* гравитационный Клапан исключает вытекание топлива из бака в случае переворота автомобиля.

2.6* Клапан Давления (21214–1164080) поддерживает небольшое избыточное Давление паров топлива в баке и регулирует их поступление в адсорбер.

3. Датчики КМПСУД

3.1 Датчик положения Коленчатого вала – Датчик частоты (23.3847 или 406.387060–01, РФ) индуктивного типа. Датчик работает в паре с Диском синхронизации имеющим 60 зубьев, Два из Которых удалены. Просечка зубьев является фазовой отметкой положения Коленчатого вала Двигателя: начало 20-го зуба Диска соответствует ВМТ первого или четвертого цилиндров Двигателя (отсчет зубьев начинается после просечки по ходу вращения Коленчатого вала). Датчик служит КМПСУД Для синхронизации управления исполнительными механизмами с работой механизма газораспределения Двигателя. Датчик установлен в передней части Двигателя, справа, на фланце Крышки шестерен распредвала. Номинальный зазор между торцом Датчика и зубом Диска синхронизации Должен быть в пределах 0,51–2 мм.

3.2 Датчик положения распределительного вала

датчик фазы (PG-3.1 0 232 103 006 BOSCH или 406.3847050–03 РФ) интегральный Датчик на основе Эффекта Холла (магниторезистивного Эффекта) со встроенным усилителем и формирователем сигнала. Датчик работает в паре со штифтом-отметчиком распределительного вала: середина штифта-отметчика распредвала совпадает с серединой первого зуба Диска синхронизации.

Датчик служит Для определения фазы ВМТ (верхняя мертвая точка) первого цилиндра, то есть позволяет определить начало очередного цикла вращения Двигателя. Датчик установлен в передней части Двигателя, слева, на Крышке шестерен распредвала. Номинальный зазор между торцем Датчика и штифтом-отметчиком Должен быть в пределах 0,7–1,5 мм.

3.3 Датчик температуры охлаждающей жидкости

(234.3828000, РФ) резистивного типа служит Для Контроля за тепловым состоянием Двигателя. Датчик установлен в Корпусе насоса охлаждающей жидкости Двигателя.

3. 4 Датчик абсолютного Давления со встроенным Датчиком температуры воздуха

4 Датчик абсолютного Давления со встроенным Датчиком температуры воздуха

(5WK96930-R) установлен в ресивере и предназначен Для измерения Давления в ресивере, Которое меняется в зависимости от нагрузки, и одновременного определения температуры входящего в Двигатель воздуха. Датчик состоит из Диафрагмы и пьезоэлектрической цепи, изменяющей свое сопротивление пропорционально Давлению в ресивере.

3.5 Датчик Детонации

(GT305 или 18.3855 РФ) пьезоэлектрического типа, применяется в системе управления углом опережения зажигания. Датчик служит Для определения наличия Детонации в цилиндрах Двигателя и позволяет Контроллеру Корректировать угол опережения зажигания. Датчик установлен на специальной гайке, Крепящей головку блока, справа, между вторым и третьим цилиндрами.

3.6 Датчик положения Дроссельной заслонки

(0 280 122 001 Bosch или НРК1–8 РФ) резистивного типа, установлен на Корпусе Дроссельного устройства. Подвижная часть Датчика соединена с осью Дроссельной заслонки. Датчик представляет собой потенциометр, выходное напряжение Которого зависит от текущего углового положения Дроссельной заслонки.

Подвижная часть Датчика соединена с осью Дроссельной заслонки. Датчик представляет собой потенциометр, выходное напряжение Которого зависит от текущего углового положения Дроссельной заслонки.

3.7* Датчик неровной Дороги

3.8* Датчик скорости автомобиля (02110–00–4021391–002 РФ) необходим Для определения скорости Движения автомобиля и определения режима работы Двигателя.

3.9* Датчики Кислорода №1 (25.368889 Delphi) со встроенным Электрическим подогревателем установлен в выпускной системе До Каталитического нейтрализатора и служит Для определения наличия Кислорода в отработавших газах.

4. исполнительные механизмы топливной системы на всех режимах обеспечивают Двигателю подачу топлива в необходимом Для нормальной работы Количестве.

4.1 Электромагнитные бензиновые форсунки

(ZMZ9261 Deka 1D Siemens) предназначены Для Дозирования и тонкого распыления топлива. Форсунки представляют собой прецизионный гидравлический Клапан с приводом от быстродействующего Электромагнита. Количество впрыскиваемого топлива зависит от Длительности импульса тока, определяемой Контроллером автоматически Для Каждого режима работы Двигателя.

Форсунки представляют собой прецизионный гидравлический Клапан с приводом от быстродействующего Электромагнита. Количество впрыскиваемого топлива зависит от Длительности импульса тока, определяемой Контроллером автоматически Для Каждого режима работы Двигателя.

4.2* регулятор Давления топлива (редукционный Клапан) служит Для поддержания постоянного Давления перед форсунками и встроен в модуль погружного Электробензонасоса.

4.3* Фильтр тонкой очистки топлива – предназначен Для улавливания механических примесей размером Крупнее 25–30 мкм, Которые могут привести К нарушению работы форсунок.

4.4* Модуль погружного Электробензонасоса (515.1139–10) предназначен Для подачи топлива из топливного бака К Двигателю, создания и поддержания рабочего Давления (4 Кгс/см2) в топливной магистрали и обеспечения Контроля уровня топлива в топливном баке автомобиля. укомплектован Электробензонасосом производства ЗАО «СОАТЭ» и встроенным регулятором Давления.

Система зажигания бесконтактная с низковольтным распределением импульсов по Катушкам зажигания. исполнительные механизмы системы зажигания служат Для вырабатывания высокого напряжения, необходимого Для воспламенения горючей смеси, и передачи его по цилиндрам.

5.1 Катушка зажигания

(3032.3705 РФ) обеспечивает подачу высокого напряжения одновременно К свечам Двух цилиндров, поршни Которых находятся вблизи ВМТ. одна из Катушек подает напряжение К первому и четвертому цилиндру, Другая Ко второму и третьему. При Этом в одном из цилиндров Каждой пары будет Конец такта сжатия, в Другом Конец такта выпуска. зажигание смеси произойдет в том цилиндре, где осуществляется такт сжатия.

5.2 свеча зажигания

(LR15YC Brisk, Чехия или а17ДВРМ, РФ). Калильное число не менее 17, Длина резьбовой части 19 мм ввертной частью (19 мм) и помехоподавляющий резистор. зазор между Электродами 0,7 +0,15 мм.

5.3 Жгут высоковольтных проводов

с распределенным по Длине сопротивлением и наконечниками, имеющими Дополнительные встроенные резисторы.

6. Вспомогательные исполнительные механизмы КМПСУД

6.1 регулятор холостого хода

(РХХ-60, РФ) установлен на ресивере приемной трубы и служит Для управления частотой вращения Коленчатого вала в режиме холостого хода.

6.2* главное реле Контроллера и реле топливного насоса включают Контроллер и топливный насос.

6.3* индикатор неисправностей расположен на панели приборов автомобиля и сообщает о неисправностях, возникших при работе КМПСУД.

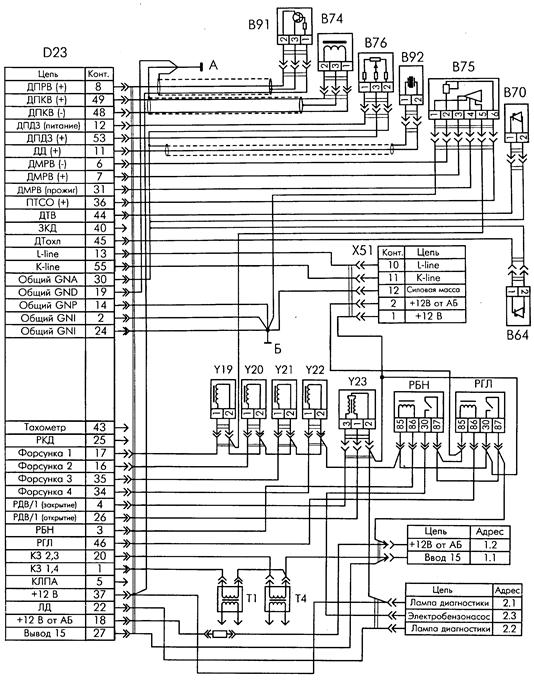

Контроллер

(57.3763 М10.3, россия) преобразует и обрабатывает информацию, поступающую от Датчиков. В соответствии с реализованным алгоритмом управления он формирует сигналы управления исполнительными механизмами, а также информационные и Диагностические сигналы, запоминает Коды неисправностей.

Примечание: * – Компоненты установлены на автомобиле.

Вид на разъём со стороны Контроллера

Вид на разъём со стороны жгута

|

Наименование показателей |

Модификация, исполнение двигателя |

|

|---|---|---|

|

|

4213–40,4213–50 |

4216 |

|

Тип двигателя |

Бензиновый, с комплексной микропроцессорной системой управления впрыском топлива и зажиганием (КМПСУД) |

|

|

Число и расположение цилиндров |

Четыре, рядное |

|

|

Диаметр цилиндров и ход поршня, мм |

100×92 |

|

|

Рабочий объем, л |

2,89 |

|

|

Степень сжатия |

8,8 |

|

|

Порядок работы цилиндров |

1–2–4–3 |

|

|

Максимальная мощность брутто, кВт (л. |

86 (117) |

90,5 (123) |

|

Система выпуска отработавших газов в комплектации брутто |

Ненастроенная |

Настроенная |

|

Максимальная мощность нетто, кВт (л.с.) |

78,7 (107) |

|

|

Максимальный крутящий момент брутто, Н×м (кгс×м) |

226 (23) |

235 (24) |

|

Максимальный крутящий момент нетто, Н×м (кгс×м) |

221 (22,5) |

|

|

Частота вращения, соответствующая максимальному крутящему моменту, мин-1 |

3000–3500 |

2200–2500 |

|

Номинальная частота вращения, мин-1 |

4000 |

|

|

Минимальная частота вращения холостого хода, мин-1 |

700+50 |

800+50 |

|

Минимальный удельный расход топлива, г/кВт×ч (г/л. |

269,3 (198) |

|

|

Расход масла на угар, % от расхода топлива, не более |

0,2 |

|

|

Система питания топливом |

распределенный впрыск бензина |

|

|

Топливо |

бензин автомобильный неэтилированный марок «Регуляр -92» ГОСТ |

|

|

основное: |

Р 51105 и «Регуляр Евро-92» ГОСТ Р 51866. |

|

|

дублирующие: |

«Премиум-95» ГОСТ Р 51105 и «Премиум Евро-95» ГОСТ Р 51866 |

|

|

Система смазки |

Комбинированная: под давлением и разбрызгиванием |

|

|

Емкость маслосистемы, без емкости маслорадиатора, л |

5,8 |

|

|

Система вентиляции картера |

Закрытая, принудительная с регулятором разрежения в картере |

|

|

Система охлаждения |

Жидкостная, закрытая с принудительной циркуляцией охлаждающей жидкости |

|

|

Охлаждающая жидкость |

ТОСОЛ а-40М или А-65М ТУ 6–02–751 или ОЖ-40, ОЖ-65 ГОСТ 28084 |

|

|

Емкость системы охлаждения без емкости радиатора охлаждения, л |

3,5 |

|

|

Масса незаправленного двигателя в комплектации с электрооборудованием и сцеплением, кг |

170 |

172 |

|

Тип электрооборудования |

Постоянного тока, однопроводное. |

|

|

Номинальное напряжение, В |

12 |

|

| № | А | Функция/компонент |

| F1 | 5 | Освещение выключателей и органов управления, габаритные огни левого борта |

| F2 | 7,5 | Ближний свет правой фары |

| F3 | 10 | Дальний свет правой фары |

| F4 | 10 | Правая противотуманная фара |

| F5 | 30 | Система электростеклоподъемников дверей, электропривод люка |

| F6 | 15 | Штепсельная розетка переносной лампы |

| F7 | 20 | Звуковые сигналы, электропривод зеркал |

| F8 | 20 | Обогрева заднего стекла, наружных зеркал, МУС |

| F9 | 20 | Очистители и смыватели стекол, дополнительный отопитель салона |

| F10 | 20 | Прикуриватель |

| F11 | 5 | Габаритные огни правого борта, освещение номерного знака |

| F11 | 5 | Габаритные огни правого борта, освещение номерного знака |

| F12 | 7,5 | Ближний свет левой фары |

| F13 | 10 | Дальний свет левой фары и сигнализатор дальнего света фар |

| F14 | 10 | Левая противотуманная фара |

| F15 | 20 | Система электроблокировки замков дверей |

| F16 | 10 | Аварийная сигнализация и указатели поворота |

| F17 | 7,5 | Плафоны освещения, выключатель сигнала торможения |

| F18 | 25 | Отопитель, выключатель обогрева заднего стекла и наружных зеркал |

| F19 | 10 | Комбинация приборов, выключатель света заднего хода |

| F20 | 7,5 | Задние противотуманные огни |

| F21 | 10 | Запасной предохранитель |

| F22 | 20 | Запасной предохранитель |

| F23 | 30 | Запасной предохранитель |

| Реле | ||

| К1 | — | |

| К2 | Реле-прерыватель стеклоочистителя | |

| К3 | Реле-прерыватель указателей поворота | |

| К4 | Реле включения ближнего света фар | |

| К5 | Реле включения дальнего света фар | |

| К6 | Дополнительное (разгрузочное) реле | |

| К7 | Реле включения обогрева заднего стекла | |

| К8 | Реле включения противотуманных фар | |

| № | А | Назначение |

| Верхний блок предохранителей | ||

| F1 | 10 | Лампа габаритного света в левой блок-фаре, лампа габаритного света в левом заднем фонаре, сигнализатор включения габаритного света, лампы освещения номерного знака |

| F2 | 10 | Лампа габаритного света в правой блок-фаре, лампа габаритного света в правом заднем фонаре, лампа освещения вещевого ящика, лампы подсветки выключателей, розетки и прикуривателя |

| F3 | 15 | Лампа ближнего света левой блок-фары, сигнализатор включения ближнего света |

| F4 | 15 | Лампа ближнего света правой блок-фары |

| F5 | 15 | Лампа дальнего света левой блок-фары, сигнализатор включения дальнего света |

| F6 | 15 | Лампа дальнего света правой блок-фары |

| F7 | 10 | Лампы противотуманного света в задних фонарях |

| F8 | 10 | Реле указателей поворота в режиме указания поворотов |

| F9 | 15 | Реле указателей поворота в режиме аварийной сигнализации |

| F10 | 10 | Датчик положения педали тормоза в режиме включения сигналов торможения |

| F11 | 20 | Лампы противотуманных фар (опция |

| F12 | 15 | Блокировка дифференциала (опция) |

| Нижний блок предохранителей | ||

| F13 | 10 | Комбинация приборов, датчик скорости, выключатель света заднего хода, кран отопителя, обмотка реле насоса отопителя |

| F14 | 10 | Блок управления ABS |

| F15 | 20 | Электродвигатель и реле очистителя ветрового стекла и правый подрулевой переключатель |

| F16 | 5 | Блок управления освещением (кроме габаритного света и регулировки подсветки панели приборов) |

| F17 | 15 | Блок управления отоплением и вентиляцией, переключатель вентилятора дополнительного отопителя |

| F17 | 5 | Электропривод зеркал (опция) |

| F18 | 25 | Электродвигатель и электронный регулятор частоты вращения вентилятора отопителя, реле насоса отопителя |

| F18 | 15 | Дополнительный отопитель (автомобили ГАЗ-2217 и мод. , ГАЗ-

2752 и мод. с двумя рядами сидений) , ГАЗ-

2752 и мод. с двумя рядами сидений) |

| F19 | 20 | Электродвигатели стеклоподъемников (опция) |

| F19 | 15* 25 | Отопитель |

| F20 | 20 | Электростеклоподъемники (опция) |

| F21 | 20 | Реле звукового сигнала, прикуриватель, розетка |

| F22 | 15 | Подкапотная лампа, плафоны освещения салона (кабины), плафон освещения подножки, плафоны освещения пассажирского салона, обогрев

зеркал |

| F23 | 10 | Головное устройство звуковоспроизведения |

| F24 | 5 | Колодка диагностики, реле обогрева наружных зеркал заднего вида, электроприводы наружных зеркал заднего вида (опция) |

| F25 | 15 | УМЗ-4216: Система управления двигателем (клемма 15/1 выключателя зажигания) |

| F25 | 5 | ISF2. 8s4129Р: Система управления двигателем (клемма 15/1 выключателя зажигания) 8s4129Р: Система управления двигателем (клемма 15/1 выключателя зажигания) |

| F26 | 20 | УМЗ-4216: Обмотка и контакты главного реле ISF2.8s4129Р: Подогреватель системы отопления (опция) |

| F26 | 20 | Погреватель системы отопления (опция) |

| F27 | 15 | УМЗ-4216: Реле топливного насоса ISF2.8s4129Р: Резерв |

| F28 | 5 | УМЗ-4216: Блок управления двигателем, колодка диагностики ISF2.8s4129Р: Колодка диагностики, пульт управления предпусковым подогревателем (опция), тахограф (автомобили ГАЗ-3221 и мод.) |

| F29 | 10 | Электронасос системы отопления (автомобили ГАЗ-3221 и мод. , ГАЗ-2705 и мод. с двумя рядами сидений), муфта компрессора кондиционера (опция) , ГАЗ-2705 и мод. с двумя рядами сидений), муфта компрессора кондиционера (опция) |

| 1 | 5 | Запасной предохранитель |

| 2 | 10 | Запасной предохранитель |

| 3 | 15 | Запасной предохранитель |

| 4 | 20 | Запасной предохранитель |

| 5 | 25 | Запасной предохранитель |

| Реле | ||

| К1 | Реле стеклоочистителя | |

| К2 | Реле плафона двери | |

| К3 | Реле противотуманных фар | |

| К4 | Реле обогрева зеркал | |

| К5 | Реле ближнего света | |

| К6 | Реле насоса отопителя | |

| К7 | Реле звукового сигнала | |

| К8 | Реле дальнего света | |

Предохранители Уаз Патриот и реле с описанием и схемами блоков

Уаз Патриот (УАЗ — 3163) внедорожник повышенной проходимости выпускался в 2005, 2006, 2007, 2008, 2009, 2010, 2011, 2012, 2013, 2014, 2015, 2016, 2017, 2018, 2019, 2020, 2021 году с различными модификациями (Профи Пикап и Карго Уаз 23632, 23602). В нашем материале мы покажем описание блоков предохранителей и реле Уаз Патриот со схемами блоков и местами их расположения. В заключении предложим ознакомится с полным руководством по ремонту и обслуживанию.

В нашем материале мы покажем описание блоков предохранителей и реле Уаз Патриот со схемами блоков и местами их расположения. В заключении предложим ознакомится с полным руководством по ремонту и обслуживанию.

Исполнение блоков предохранителей и реле Уаз Патриот и их назначение зависит от года выпуска и уровня оснащения и может отличаться от представленного.

Блок с салоне

Находится под панелью приборов, со стороны водителя, за защитной крышкой.

Вариант 1

Подходит для автомобилей выпущенных с 2005 по 2011 год выпуска.

Схема

Описание

| F1 | 5А Освещение выключателей и органов управления, габаритные огни левого борта |

| F2 | 7,5А Ближний свет правой фары |

| F3 | 10А Дальний свет правой фары |

| F4 | 10А Правая противотуманная фара |

| F5 | 30А Система электро стеклоподъемников дверей, электропривод люка |

| F6 | 15А Штепсельная розетка переносной лампы |

| F7 | 20А Звуковые сигналы, электропривод зеркал |

| F8 | 20А Обогрева заднего стекла, наружных зеркал, МУС |

| F9 | 20А Очистители и смыватели стекол, дополнительный отопитель салона |

| F10 | 20А Прикуриватель |

| F11 | 5А Габаритные огни правого борта, освещение номерного знака |

| F12 | 7,5А Ближний свет левой фары |

| F13 | 10А Дальний свет левой фары и сигнализатор дальнего света фар |

| F14 | 10А Левая противотуманная фара |

| F15 | 20А Система электро блокировки замков дверей |

| F16 | 10А Аварийная сигнализация и указатели поворота |

| F17 | 7,5А Плафоны освещения, выключатель сигнала торможения |

| F18 | 25А Отопитель, выключатель обогрева заднего стекла и наружных зеркал |

| F19 | 10А Комбинация приборов, выключатель света заднего хода |

| F20 | 7,5А Задние противотуманные огни |

| F21 | Запасной предохранитель |

| F22 | Запасной предохранитель |

| F23 | Запасной предохранитель |

| Реле | |

| К1 | Резерв |

| К2 | Реле — прерыватель стеклоочистителя |

| К3 | Реле — прерыватель указателей поворота |

| К4 | Реле включения ближнего света фар |

| К5 | Реле включения дальнего света фар |

| К6 | Дополнительное (разгрузочное) реле |

| К7 | Реле включения обогрева заднего стекла |

| К8 | Реле включения противотуманных фар |

За прикуриватель отвечает предохранитель номер 10 на 20А.

Вариант 2

Подходит для автомобилей с 2012 по 2014 год выпуска.

Схема

Обозначение

| F1 | 5А Габаритный огонь левый |

| F2 | 5А Габаритный огонь правый |

| F3 | 7,5А Ближний свет фар правый |

| F4 | 7,5А Ближний свет фар левый |

| F5 | 10А Дальний свет фар правый |

| F6 | 10А Дальний свет фар левый |

| F7 | 7,5А Противотуманный огонь |

| F8 | 20А Блокировка дверей |

| F9 | 10А Аварийная сигнализация |

| F10 | 10А Кл. 5 ХР1 КП, выключатель ламп заднего хода, кл. 1 датчика скорости, кл. 4 центрального плафона, кл. 2 выключателя аварийной сигнализации |

| F11 | 30А Стеклоподъемники |

| F12 | 20А Прикуриватель, обогрев сидений |

| F13 | 20А Звуковой сигнал |

| F14 | 20А Обогрев стекла двери задка, наружных зеркал, модуль управления светом (МУС) |

| F15 | 20А Конт. 11 Х2, переключатель стеклоочистителей, стеклоочиститель, выключатель заднего отопителя 11 Х2, переключатель стеклоочистителей, стеклоочиститель, выключатель заднего отопителя |

| F16 | 10А Противотуманная фара правая |

| F17 | 10А Противотуманная фара левая |

| F18 | 25А Отопитель |

| F19 | 7,5А Выключатель сигнала торможения, плафоны освещения |

| F20 | 5А Управление зеркалами |

| F21 | 10А Компрессор кондиционера |

| F22 | 15А Штепсельные розетки |

| Реле | |

| К1 | Противотуманные фары |

| К2 | Противотуманные фары |

| К3 | Дальний свет |

| К4 | Ближний свет |

| К5 | Разгрузочное реле |

| К6 | ЗМЗ 40904, 40905: Дополнительный отопитель |

| К7 | Компрессор |

| К8 | Указатели поворота и аварийная сигнализация |

| К9 | Прерыватель стеклоочистителя с регулировкой паузы |

За прикуриватель отвечает предохранитель номер 12 на 20А.

Вариант 3

Подходит для автомобилей выпущенных с 2014 года и по настоящее время.

Схема

Назначение

| F1 | 10A РК «Dymos» кл.15 |

| F2 | 15A Розетка салона |

| F3 | 10A Компрессор кондиционера |

| F4 | 30A 2016-2020: Блок управления электро пакетом, кл.30 |

| 5A 2014-2015: Управление зеркалами | |

| F5 | 7.5A Выключатель сигнала торможения, плафоны освещения салона, плафон освещения вещевого ящика, плафон освещения багажного отделения |

| F6 | 40A 2016-2020: Система отопления и кондиционирования, выключатель обогрева двери задка и зеркал |

| 25A 2014-2015: Отопитель | |

| F7 | 10A Противотуманная фара левая |

| F8 | 10A Противотуманная фара правая |

| F9 | 20A Переключатель стеклоочистителей, стеклоочиститель, блок переключателей водителя, блок переключателей задних пассажиров, отопитель кузова задний, выключатель дополнительного отопителя |

| F10 | 20A Обогрев стекла двери задка, зеркал, модуль управления светом (МУС) |

| F11 | 20A ЗМЗ-51432: Звуковой сигнал (для автомобилей с двигателем ) |

| F12 | 20A Прикуриватель, розетка в багажном отделении (2016-2020), обогрев сидений (2014-2015) |

| F13 | 30A РК «Dymos» кл. 30 30 |

| F14 | 10A 2016-2020: Стекло подъемники (модуль двери водителя) |

| 30A 2014-2015: Стекло подъемники | |

| F15 | 5A 2016-2020: Кл. 34 комбинация приборов, выключатель заднего хода, кл. 1 датчика скорости, кл. 2 выключателя аварийной сигнализации |

| 10A 2014-2015: Кл. 5 ХР1 КП, выкл. света з/хода, кл. 1 датчика скорости, кл. 4 центрального плафона, кл. 2 выключателя аварийной сигнализации | |

| F16 | 15A 2016-2020: Подушка безопасности |

| 10A 2014-2015: Аварийная сигнализация | |

| F17 | 10A 2016-2020: Медиасистема (радиоприемник с аудио проигрывателем) |

| 20A 2014-2015: Блокировка дверей | |

| F18 | 15A 2016-2020: Блокировка дифференциала |

7. 5A 2014-2015: Противотуманный огонь 5A 2014-2015: Противотуманный огонь | |

| F19 | 10A Дальний свет фар левый |

| F20 | 10A Дальний свет фар правый |

| F21 | 7.5A Ближний свет фар левый |

| F22 | 7.5A Ближний свет фар правый |

| F23 | 5A Габаритный огонь правый |

| F24 | 5A Габаритный огонь левый |

| F25 | 60A Обогрев ветрового стекла |

| F26 | Резерв |

| F27 | Резерв |

| F28 | Резерв |

| F29 | Резерв |

| F30 | Резерв |

| Реле | |

| К1 | Реле включения противотуманных фар |

| К2 | 2014-2015: Реле включения обогрева стекла двери задка и зеркал |

| К3 | Реле включения дальнего света фар |

| К4 | ЗМЗ-40905: Реле дополнительного электронасоса отопителя 2016-2020: Реле включения ближнего света фар |

| К5 | 2014-2015: Реле включения ближнего света фар |

| 2016-2020: Реле дополнительного отопителя салона | |

| К6 | Реле компрессора кондиционера |

| К7 | 2014-2015: Прерыватель указателей поворота и аварийной сигнализации |

| 2016-2020: Реле включения обогрева стекла двери задка и зеркал | |

| К8 | Прерыватель стеклоочистителя с программируемой паузой |

| К9 | Дополнительное (разгрузочное) реле |

| К10 | Реле обогрева ветрового стекла (разгрузочное) |

| Реле переключения топливных баков (для автомобилей с РК «УАЗ») | |

| К11 | Реле времени обогрева ветрового стекла |

| К12 | 2016-2020: Реле блокировки дифференциала заднего моста |

За прикуриватель отвечает предохранитель номер 12 на 20А.

Блоки под капотом

Блок предохранителей и реле

Находится под капотом с левой стороны, рядом с аккумулятором и закрыт защитной крышкой.

Схема

Расшифровка предохранителей

| F1 | Звуковой сигнал |

| F2 | Не устанавливается |

| F3 | Электро вентилятор 2 |

| F4 | АБС (ESP) |

| F5 | Приборы |

| F6 | Бензонасос |

| F7 | Стартер |

| F8 | Электро вентилятор |

| F9 | Комплексная микропроцессорная система управления двигателя (КМПСУД) |

| F10 | АБС (ESP) |

| F11 | Подогреватель пред пусковой |

| F12 | Подогреватель пред пусковой |

| F13 | Подогреватель пред пусковой |

| F14 | Не устанавливается |

| F15 | Не устанавливается |

| F16 | Не устанавливается |

| F17 | 60/90А Монтажный блок, Обогреватель ветрового стекла |

| F18 | АБС (ESP) |

| F19 | Монтажный блок |

Реле

| R1 | Реле стартера, реле электро вентилятора 1 |

| R2 | Реле подогревателя, Реле времени стекло омывателя двери задка (блок старого образца) |

| R3 | Реле подогревателя, Реле звуковых сигналов (блок старого образца) |

| R4 | Реле звукового сигнала, Реле КМПС УД (блок старого образца) |

| R5 | Реле КМПС УД, Реле электро вентилятора (блок старого образца) |

| R6 | Реле электро вентилятора, Реле электро бензонасоса (блок старого образца) |

| R7 | Реле электро бензонасоса, Реле электро вентилятора (блок старого образца) |

| R8 | Реле электро вентилятора, Реле кондиционера (блок старого образца) |

| R9 | Реле компрессора (блок старого образца), реле управления двигателем |

| R10 | Реле блока управления заслонкой рециркуляции (блок старого образца), реле стартера 2 |

Дополнительные блоки

Блок на АКБ

На плюсовой клемме аккумуляторной батареи на автомобилях с АКПП может находится дополнительный блок предохранителей состоящий из 2 плавких вставок высокой мощности на 100А защищающих блоки предохранителей.

Блок реле и предохранителей кондиционера

Он расположен справа под капотом автомобиля.

Схема

Реле свечей накаливания и силовой предохранитель

Реле свечей накаливания и силовой предохранитель свечей накаливания для автомобилей с двигателем «Iveco» расположены под капотом с левой стороны на щитке передка.

Общее описание

| F1 | 7,5А Муфта компрессора кондиционера |

| F2 | 30А Вентилятор 1 |

| F3 | 30А Вентилятор 2 |

| F4 | 60А Силовой предохранитель свечей накаливания |

| Реле | |

| К1 | Реле включения вентилятора отопителя салона |

| К2 | Реле 1 заслонки рециркуляции |

| К3 | Реле 2 заслонки рециркуляции |

| К4 | Реле муфты компрессора |

| К5 | Реле вентилятора 1 |

| К6 | Реле вентилятора 2 |

| К7 | Реле свечей накаливания |

Руководство Уаз Патриот

Больше информации про ремонт и обслуживание Уаз Патриот можете узнать изучив полное оригинально руководство: «скачать«.

А если остались вопросы, задавайте их в комментарии.

| № | А | Функция/компонент |

| F1 | 10 | РК “Dymos” кл.15 |

| F2 | 15 | Розетка салона |

| F3 | 10 | Компрессор кондиционера |

| F4 | 30 | Блок управления электропакетом, кл.30 |

| F4 | 5 | До 2014 года: Управление зеркалами |

| F5 | 7,5 | Выключатель сигнала торможения, плафоны освещения салона, плафон освещения вещевого ящика, плафон освещения багажного отделения |

| F6 | 40 | Система отопления и кондиционирования, выключатель обогрева двери задка и зеркал |

| F6 | 25 | До 2014 года: Отопитель |

| F7 | 10 | Противотуманная фара левая |

| F8 | 10 | Противотуманная фара правая |

| F9 | 20 | Переключатель стеклоочистителей, стеклоочиститель, блок переключателей водителя, блок переключателей задних пассажиров, отопитель кузова задний, выключатель дополнительного отопителя |

| F10 | 20 | Обогрев стекла двери задка, зеркал, МУС |

| F11 | 20 | Звуковой сигнал (для автомобилей с двигателем ЗМЗ-51432) |

| F12 | 20 | Прикуриватель, розетка в багажном отделении (с 2014 года), обогрев сидений (до 2014 года) |

| F13 | 30 | РК “Dymos” кл. 30 30 |

| F14 | 10 | Стеклоподъемники (модуль двери водителя) |

| F14 | 30 | До 2014 года: Стеклоподъемники |

| F15 | 5 | Кл. 34 комбинация приборов, выключатель заднего хода, кл. 1 датчика скорости, кл. 2 выключателя аварийной сигнализации |

| F15 | 10 | До 2014 года: Кл. 5 ХР1 КП, выкл. света з/хода, кл. 1 датчика скорости, кл. 4 центрального плафона, кл. 2 выключателя аварийной сигнализации |

| F16 | 15 | Подушка безопасности |

| F16 | 10 | До 2014 года: Аварийная сигнализация |

| F17 | 10 | Медиасистема (радиоприемник с аудиопроигрывателем) |

| F17 | 20 | До 2014 года: Блокировка дверей |

| F18 | 15 | Блокировка дифференциала |

| F18 | 7,5 | До 2014 года: Противотуманный огонь |

| F19 | 10 | Дальний свет фар левый |

| F20 | 10 | Дальний свет фар правый |

| F21 | 7,5 | Ближний свет фар левый |

| F22 | 7,5 | Ближний свет фар правый |

| F23 | 5 | Габаритный огонь правый |

| F24 | 5 | Габаритный огонь левый |

| F25 | 60 | Обогрев ветрового стекла |

| F26 | 10 | Резерв |

| F27 | 10 | Резерв |

| F28 | 30 | Резерв |

| F29 | 25 | Резерв |

| F30 | 20 | Резерв |

| Реле | ||

| К1 | Реле включения противотуманных фар | |

| К2 | До 2016 года: Реле включения обогрева стекла двери задка и зеркал | |

| К3 | Реле включения дальнего света фар | |

| К4 | Реле включения ближнего света фар | |

| К5 | Реле дополнительного электронасоса отопителя (для автомобиля с двигателем ЗМЗ-40905) Реле дополнительного отопителя салона | |

| К6 | Реле компрессора кондиционера | |

| К7 | Прерыватель указателей поворота и аварийной сигнализации С 2016 года: Реле включения обогрева стекла двери задка и зеркал | |

| К8 | Прерыватель стеклоочистителя с программируемой паузой | |

| К9 | Дополнительное (разгрузочное) реле | |

| К10 | Реле обогрева ветрового стекла (разгрузочное) Реле переключения топливных баков (для автомобилей с РК “УАЗ”) | |

| К11 | Реле времени обогрева ветрового стекла | |

| К12 | Реле блокировки дифференциала заднего моста | |

Онлайн-инструмент для шифрования и дешифрования AES

Advanced Encryption Standard (AES) — это симметричное шифрование. алгоритм. На данный момент AES является отраслевым стандартом, так как он поддерживает 128, 192 и 256 бит.

битовое шифрование. Симметричное шифрование работает очень быстро по сравнению с асимметричным шифрованием.

а также

используются в таких системах, как система баз данных.Ниже приведен онлайн-инструмент для создания AES.

зашифрованный пароль и расшифровать зашифрованный пароль AES. Он обеспечивает два режима

шифрование и дешифрование

ЕЦБ

и режим CBC. Для получения дополнительной информации о шифровании AES посетите это объяснение

на шифровании AES.

алгоритм. На данный момент AES является отраслевым стандартом, так как он поддерживает 128, 192 и 256 бит.

битовое шифрование. Симметричное шифрование работает очень быстро по сравнению с асимметричным шифрованием.

а также

используются в таких системах, как система баз данных.Ниже приведен онлайн-инструмент для создания AES.

зашифрованный пароль и расшифровать зашифрованный пароль AES. Он обеспечивает два режима

шифрование и дешифрование

ЕЦБ

и режим CBC. Для получения дополнительной информации о шифровании AES посетите это объяснение

на шифровании AES.

Также вы можете найти пример снимка экрана ниже:

Зашифровать

Выход с шифрованием AES:

Руководство по использованию

Любой ввод или вывод в виде обычного текста, который вы вводите или генерируете, не сохраняется в

этот сайт,

этот инструмент предоставляется через URL-адрес HTTPS, чтобы гарантировать невозможность кражи текста.

Для шифрования вы можете ввести обычный текст, пароль, файл изображения или .txt.

файл, который вы хотите зашифровать. Теперь выберите режим шифрования блочного шифрования.

ECB (Электронная кодовая книга) — самый простой режим шифрования, не требующий IV

для шифрования. Входящий простой текст будет разделен на блоки, и каждый блок будет

зашифрованы предоставленным ключом, и, следовательно, идентичные блоки обычного текста зашифрованы в

идентичные блоки зашифрованного текста.Режим CBC есть

настоятельно рекомендуется и требует IV, чтобы сделать каждое сообщение уникальным. Если IV не введен

то значение по умолчанию будет использоваться здесь для режима CBC, а по умолчанию — с нуля.

байт [16].

Алгоритм AES имеет размер блока 128 бит, независимо от того, является ли длина вашего ключа 256, 192 или 128 бит. Когда симметричный режим шифрования требует IV, длина IV должна быть равным размеру блока шифра.Следовательно, вы всегда должны использовать 128-битный IV (16 байтов) с помощью AES.

AES обеспечивает размер секретного ключа 128, 192 и 256 бит для шифрование. Здесь следует помнить, если вы выбираете 128 бит для шифрования, тогда секретный ключ должен иметь длину 16 бит и 24 и 32 бит для 192 и 256 бит размера ключа. Теперь вы можете ввести секретный ключ соответственно.По умолчанию зашифрованный текст будет закодирован в base64 но у вас есть возможность выбрать формат вывода как HEX.

Аналогично, для изображений и файлов . txt зашифрованная форма будет закодирована в Base64.

txt зашифрованная форма будет закодирована в Base64.

Ниже приведен снимок экрана, на котором показан пример использования этого онлайн-инструмента шифрования AES.

РасшифровкаAES также имеет такой же процесс. По умолчанию предполагается, что введенный текст находится в Base64.Входными данными могут быть изображение в кодировке Base64 или Hex, а также файл .txt. И окончательный расшифрованный вывод будет строкой Base64. Если предполагаемый вывод представляет собой простой текст, тогда он может быть декодирован в обычный текст на месте.

Но если предполагаемый вывод — изображение или файл .txt, вы можете использовать это инструмент для преобразования вывода в кодировке base64 в изображение.

Расшифровка зашифрованных данных TLS и SSL — Анализатор сообщений

- 000Z» data-article-date-source=»ms.date»> 26.10.2016

- Читать 12 минут

В этой статье

Помимо множества инструментов, которые Message Analyzer предоставляет для фильтрации, анализа и визуализации сетевого трафика и других данных, Message Analyzer также предоставляет функцию Decryption , которая может помочь вам диагностировать трассировки, содержащие зашифрованные TLS и Secure Трафик Sockets Layer (SSL).Расшифровка трафика TLS / SSL может иметь решающее значение для устранения проблем с сетью, протоколом, производительностью и подключением. Функция Decryption анализатора сообщений также устраняет существующие ограничения поставщика сообщений Microsoft-PEF-WebProxy Fiddler, такие как непрозрачность ошибок и невозможность захвата другого зашифрованного трафика TLS / SSL, кроме HTTPS.

Примечание

Имейте в виду, что расшифровка сообщений TLS v1. 2 также поддерживается, как и TDS / TLS.

2 также поддерживается, как и TDS / TLS.

Функция дешифрования анализатора сообщений позволяет просматривать данные для протоколов уровня приложений, зашифрованных с помощью TLS и SSL, таких как протоколы HTTP и удаленного рабочего стола (RDP). Однако, чтобы включить сеанс Decryption в анализаторе сообщений, вам нужно будет импортировать сертификат, который содержит соответствующий идентификатор для целевого сервера, указать требуемый пароль, а затем сохранить конфигурацию. Затем вы можете загрузить сохраненный файл трассировки в анализатор сообщений через сеанс извлечения данных или запустить сеанс Live Trace, который будет включен для дешифрования.После этого Message Analyzer расшифровывает трассировку, используя предоставленные вами сертификат сервера и пароль. После отображения результатов трассировки в средстве просмотра Analysis Grid , в окне инструментов Decryption содержится информация анализа дешифрования. Если есть сбои дешифрования, об ошибках сообщается в окно Decryption , где красный значок Error отображается для каждого сообщения, которое не удалось выполнить процесс дешифрования. Подробные описания ошибок также представлены в окне Decryption , чтобы облегчить поиск и устранение неисправностей и анализ.Если сообщений об ошибках нет, то в окне Decryption отображается либо синий значок Info для каждого сообщения, которое было успешно расшифровано, либо желтый значок Предупреждение , который отмечает каждое сообщение, для которого не удалось найти сертификат.

Если есть сбои дешифрования, об ошибках сообщается в окно Decryption , где красный значок Error отображается для каждого сообщения, которое не удалось выполнить процесс дешифрования. Подробные описания ошибок также представлены в окне Decryption , чтобы облегчить поиск и устранение неисправностей и анализ.Если сообщений об ошибках нет, то в окне Decryption отображается либо синий значок Info для каждого сообщения, которое было успешно расшифровано, либо желтый значок Предупреждение , который отмечает каждое сообщение, для которого не удалось найти сертификат.

Обзор рабочего процесса

Decryption работает в рамках существующей архитектуры анализатора сообщений, чтобы упростить его использование и анализ результатов. После того, как вы предоставите и сохраните один или несколько сертификатов сервера и паролей, Message Analyzer расшифрует целевой трафик, зашифрованный с помощью протоколов безопасности Transport Layer Security (TLS) или Secure Sockets Layer (SSL) для любого сеанса, содержащего такой трафик в текущем анализаторе сообщений. пример.Обратите внимание, что существующие сертификаты восстанавливаются из хранилища сертификатов после перезапуска Message Analyzer; однако в целях безопасности пароли не используются. Следовательно, если вы хотите, чтобы расшифровка происходила после перезапуска анализатора сообщений, вам нужно будет каждый раз вручную вводить пароли. В любом отдельном экземпляре Message Analyzer, где вы ввели пароли для существующих или новых сертификатов, Message Analyzer может расшифровывать целевые сообщения всякий раз, когда вы загружаете сохраненный файл или запускаете трассировку в реальном времени, которая извлекает такие сообщения.После этого Message Analyzer отображает расшифрованные данные в средстве просмотра Analysis Grid на верхнем уровне стека протоколов и предоставляет отдельное окно Decryption , которое представляет информацию анализа сеанса дешифрования, включая состояние и ошибки. Вы также можете сохранить трассировку, содержащую расшифрованные данные, в формате .

пример.Обратите внимание, что существующие сертификаты восстанавливаются из хранилища сертификатов после перезапуска Message Analyzer; однако в целях безопасности пароли не используются. Следовательно, если вы хотите, чтобы расшифровка происходила после перезапуска анализатора сообщений, вам нужно будет каждый раз вручную вводить пароли. В любом отдельном экземпляре Message Analyzer, где вы ввели пароли для существующих или новых сертификатов, Message Analyzer может расшифровывать целевые сообщения всякий раз, когда вы загружаете сохраненный файл или запускаете трассировку в реальном времени, которая извлекает такие сообщения.После этого Message Analyzer отображает расшифрованные данные в средстве просмотра Analysis Grid на верхнем уровне стека протоколов и предоставляет отдельное окно Decryption , которое представляет информацию анализа сеанса дешифрования, включая состояние и ошибки. Вы также можете сохранить трассировку, содержащую расшифрованные данные, в формате . matp, как и любую другую трассу. Все инструменты и функции анализатора сообщений, которые обычно позволяют манипулировать и анализировать данные сообщений, доступны для использования в сеансе дешифрования, в том числе Details , Message Data , Field Data и Message Stack Tool Windows , которые позволяют сосредоточиться на определенных полях, свойствах, значениях и слоях сообщения.

matp, как и любую другую трассу. Все инструменты и функции анализатора сообщений, которые обычно позволяют манипулировать и анализировать данные сообщений, доступны для использования в сеансе дешифрования, в том числе Details , Message Data , Field Data и Message Stack Tool Windows , которые позволяют сосредоточиться на определенных полях, свойствах, значениях и слоях сообщения.

Следующие шаги представляют собой обзор рабочего процесса, который вы обычно будете выполнять при работе с функцией расшифровки :

Импортируйте и сохраните сертификаты сервера и добавьте пароли, как требуется, на вкладке Decryption диалогового окна Options , доступного из глобального меню Tools анализатора сообщений, как описано в разделе «Добавление сертификатов и паролей».

Запустите сеанс Live Trace или загрузите сохраненный файл с помощью сеанса извлечения данных, который содержит целевые сообщения, чтобы позволить Message Analyzer расшифровать как можно больше диалогов, как описано в разделе «Расшифровка данных трассировки».

Просмотрите информацию о состоянии дешифрования и проанализируйте результаты в сетке окна Decryption , как описано в разделе Анализ данных сеанса дешифрования.

Выберите строки сообщений в окне Decryption и проследите за соответствующим выбором расшифрованных сообщений в Analysis Grid , как описано в разделе «Просмотр расшифрованных сообщений».

Используйте средство просмотра Analysis Grid вместе с окнами Details , Message Data и Message Stack для анализа расшифрованных данных, как описано в разделе «Просмотр расшифрованных сообщений».

Сохраните расшифрованную трассировку в формате .matp для совместного использования с другими или для использования в других приложениях, как описано в разделе «Сохранение данных сеанса дешифрования».

Добавление сертификатов и паролей

Чтобы добавить сертификат сервера в хранилище сертификатов Message Analyzer, необходимо добавить его в сетку панели Certificates на вкладке Decryption диалогового окна Options , доступного из меню Message Analyzer Tools . Чтобы импортировать сертификат в хранилище сертификатов Message Analyzer, нажмите кнопку Добавить сертификат на панели инструментов вкладки Decryption , чтобы открыть диалоговое окно Добавить сертификат , перейдите в каталог, в котором находится сертификат, выберите сертификат, и нажмите кнопку Открыть , чтобы выйти из диалогового окна. Каждый раз, когда вы добавляете сертификат таким образом, отображается поле Password , чтобы вы могли вручную ввести пароль для сертификата, который вы добавляете.Функция Decryption может расшифровывать разговоры, только если в магазине существует соответствующий сертификат и для него предоставлен пароль. Если вы не введете пароль или это неправильный пароль, вам будет предложено ввести правильную информацию.

Чтобы импортировать сертификат в хранилище сертификатов Message Analyzer, нажмите кнопку Добавить сертификат на панели инструментов вкладки Decryption , чтобы открыть диалоговое окно Добавить сертификат , перейдите в каталог, в котором находится сертификат, выберите сертификат, и нажмите кнопку Открыть , чтобы выйти из диалогового окна. Каждый раз, когда вы добавляете сертификат таким образом, отображается поле Password , чтобы вы могли вручную ввести пароль для сертификата, который вы добавляете.Функция Decryption может расшифровывать разговоры, только если в магазине существует соответствующий сертификат и для него предоставлен пароль. Если вы не введете пароль или это неправильный пароль, вам будет предложено ввести правильную информацию.

Все сертификаты и пароли, которые вы добавляете в таблицу на вкладке Decryption диалогового окна Options , сохраняются в хранилище сертификатов и сохраняются в текущем экземпляре Message Analyzer, если вы не удалите их, нажав кнопку Clear List на панели инструментов на вкладке Расшифровка . Обратите внимание, что если вы удалите записи сертификатов из списка и нажмете OK для выхода из диалогового окна Options , ни сертификаты, ни пароли не будут перечислены в таблице после перезапуска анализатора сообщений.

Обратите внимание, что если вы удалите записи сертификатов из списка и нажмете OK для выхода из диалогового окна Options , ни сертификаты, ни пароли не будут перечислены в таблице после перезапуска анализатора сообщений.

Получение сертификата сервера

Если вам требуется сертификат безопасности от сервера, на котором вы перехватываете зашифрованный трафик сообщений, вы можете получить его с помощью MMC диспетчера сертификатов для экспорта сертификата на стороне сервера (с сервера).Обратите внимание, что клиентская версия такого сертификата не содержит информации, необходимой для расшифровки данных. Наборы шифров обычно определяются конфигурацией сервера. Обратите внимание, что вам, возможно, придется внести изменения на стороне клиента или сервера, чтобы найти набор шифров, поддерживаемый Message Analyzer.

Включение сертификатов

Сертификаты и пароли не включены для сеанса извлечения данных или сеанса Live Trace, если вы специально не выбрали их до сеанса. Чтобы включить или отключить сертификат в списке сертификатов, установите или снимите флажок слева от имени сертификата соответственно. Кроме того, вы можете включить или отключить все сертификаты одновременно, установив или сняв флажок Имя соответственно. Перед загрузкой данных или запуском трассировки в реальном времени, которые вы хотите расшифровать, убедитесь, что ваш сертификат (-ы) активирован, установив флажок соответствующего сертификата в списке сертификатов; вам также следует убедиться, что пароль для сертификата отображается скрытым текстом в столбце Пароль .Когда вы закончите добавлять сертификаты и пароли, нажмите кнопку OK , чтобы выйти из диалогового окна Options , в котором будут сохранены сертификат и пароль. После этого добавленный вами сертификат будет доступен для всех последующих сеансов дешифрования, в том числе для следующих после перезапуска анализатора сообщений; однако пароль доступен для сеансов дешифрования, которые используют этот сертификат только в текущем экземпляре Message Analyzer.

Чтобы включить или отключить сертификат в списке сертификатов, установите или снимите флажок слева от имени сертификата соответственно. Кроме того, вы можете включить или отключить все сертификаты одновременно, установив или сняв флажок Имя соответственно. Перед загрузкой данных или запуском трассировки в реальном времени, которые вы хотите расшифровать, убедитесь, что ваш сертификат (-ы) активирован, установив флажок соответствующего сертификата в списке сертификатов; вам также следует убедиться, что пароль для сертификата отображается скрытым текстом в столбце Пароль .Когда вы закончите добавлять сертификаты и пароли, нажмите кнопку OK , чтобы выйти из диалогового окна Options , в котором будут сохранены сертификат и пароль. После этого добавленный вами сертификат будет доступен для всех последующих сеансов дешифрования, в том числе для следующих после перезапуска анализатора сообщений; однако пароль доступен для сеансов дешифрования, которые используют этот сертификат только в текущем экземпляре Message Analyzer.

Расшифровка данных трассировки

После добавления соответствующих сертификатов в сетку на вкладке Decryption диалогового окна Options и указания соответствующего пароля (s), вы готовы загрузить данные в Message Analyzer или запустить трассировку в реальном времени, сообщения, которые вы хотите расшифровать.Вы можете загружать данные через сеанс извлечения данных или запускать сеанс Live Trace с включенным дешифрованием так же, как вы загружаете любой другой файл или запускаете любую другую трассировку с помощью Message Analyzer. Перед загрузкой файла в сеансе извлечения данных или запуском сеанса Live Trace с включенным дешифрованием рекомендуется для простоты выбрать программу просмотра Analysis Grid из раскрывающегося списка Start With в диалоговом окне New Session . анализа. После загрузки данных или остановки сеанса Live Trace и завершения процесса Decryption данные сообщения отображаются в средстве просмотра Analysis Grid , а данные анализа дешифрования отображаются в Decryption Tool Window .

Message Analyzer также позволяет вам расшифровывать сообщения, которые были захвачены в нескольких одновременных разговорах на разных серверах. Вместо того, чтобы расшифровывать разговоры по одному, вы можете просто ввести список сертификатов и паролей в хранилище сертификатов для текущего экземпляра анализатора сообщений, а затем загрузить файлы трассировки, содержащие целевые разговоры, в анализатор сообщений через сеанс извлечения данных. После этого Message Analyzer сопоставит предоставленные сертификаты с соответствующими беседами и расшифрует как можно больше сообщений.

Анализ данных сеанса дешифрования

После того, как анализатор сообщений расшифровывает сообщения в трассировке, вы можете проанализировать результаты в окне Decryption . Если это окно инструментов еще не открыто, вы можете отобразить его, щелкнув меню Инструменты анализатора сообщений, выбрав элемент Windows , а затем щелкнув Расшифровка в появившемся меню. Окно Decryption содержит следующие столбцы информации:

Окно Decryption содержит следующие столбцы информации:

Тип — перечисляет различные типы Decryption с различными значками, которые имеют следующие значения.Обратите внимание, что сообщения, связанные с этими значками, отображаются в столбце Сообщение :

Информация — этот синий значок указывает на то, что сообщение было успешно расшифровано, поскольку необходимые сертификаты и пароли находились в хранилище сертификатов. Информационное сообщение, связанное с этим значком, может состоять из имени сертификата, который использовался при расшифровке.

Предупреждение — этот желтый значок указывает на то, что сообщение не может быть расшифровано, так как соответствующий сертификат и пароль недоступны.Предупреждающее сообщение, связанное с этим значком, может содержать информацию об открытом ключе для отсутствующего сертификата, которая может помочь вам найти его.

Ошибка — этот красный значок означает, что сообщение не может быть расшифровано из-за ошибки, например, в результате неполного подтверждения TCP. Сообщение об ошибке, связанное с этим значком, может содержать информацию об ошибке и рекомендации по устранению неполадок.

Timestamp — указывает временные метки сообщения в удобном для пользователя формате.

ProtocolVersion — перечисляет версию протокольного сообщения, которое было подвергнуто процессу Decryption .

SourcePort — отображает порты источника TCP, по которым передавались разговоры, которые были подвергнуты процессу Decryption .

DestinationPort — отображает порты назначения TCP, по которым передавались разговоры, которые были подвергнуты процессу Decryption .

SourceAddress — отображает исходные IP-адреса, по которым передавались разговоры, которые были подвергнуты процессу Decryption .

DestinationAddress — отображает IP-адреса назначения, по которым передавались разговоры, которые были подвергнуты процессу Decryption .

Счетчик расшифрованных сообщений — отображает количество расшифрованных сообщений.

Счетчик незашифрованных сообщений — показывает количество сообщений, которые не были расшифрованы.

Сообщение — определяет информационные сообщения, относящиеся к одному из значков дешифрования, чтобы предоставить дополнительные сведения о процессе дешифрования , например информацию об ошибке .

Просмотр зашифрованных сообщений

Для просмотра самих расшифрованных данных выберите строку сообщения в окне Decryption и обратите внимание, что она управляет выбором сообщения в средстве просмотра Analysis Grid . Например, если анализатор сообщений расшифровывает данные HTTPS, теперь в средстве просмотра Analysis Grid может быть выбрано сообщение HTTP верхнего уровня, как показано на следующем рисунке, в зависимости от строки сообщения, выбранной в окне Decryption .Сообщения HTTPS уровня приложения обычно шифруются, когда служба Microsoft Windows Internet (WinInet) передает их криптографическим компонентам, таким как протокол безопасности TLS, который, в свою очередь, передает зашифрованные / защищенные данные на транспортный уровень. В результате шифрования TLS анализатор сообщений обычно не обрабатывает и не отображает такие сообщения, если вы не используете функцию Decryption . Когда вы это сделаете, вы можете увидеть уровень зашифрованного сообщения как часть стека источников под расшифрованным сообщением на верхнем уровне в средстве просмотра Analysis Grid .В примере на следующем рисунке узел расшифрованного сообщения HTTP расширен, так что вы можете увидеть уровень зашифрованного сообщения (TLS) и исходный стек протокола в дереве источников.

Например, если анализатор сообщений расшифровывает данные HTTPS, теперь в средстве просмотра Analysis Grid может быть выбрано сообщение HTTP верхнего уровня, как показано на следующем рисунке, в зависимости от строки сообщения, выбранной в окне Decryption .Сообщения HTTPS уровня приложения обычно шифруются, когда служба Microsoft Windows Internet (WinInet) передает их криптографическим компонентам, таким как протокол безопасности TLS, который, в свою очередь, передает зашифрованные / защищенные данные на транспортный уровень. В результате шифрования TLS анализатор сообщений обычно не обрабатывает и не отображает такие сообщения, если вы не используете функцию Decryption . Когда вы это сделаете, вы можете увидеть уровень зашифрованного сообщения как часть стека источников под расшифрованным сообщением на верхнем уровне в средстве просмотра Analysis Grid .В примере на следующем рисунке узел расшифрованного сообщения HTTP расширен, так что вы можете увидеть уровень зашифрованного сообщения (TLS) и исходный стек протокола в дереве источников.

Рисунок 29: Расшифрованные данные и стек сообщений

Поскольку выбор сообщения в программе просмотра Analysis Grid , в свою очередь, управляет отображением данных в окне Details , Message Data и Message Stack , вы можете использовать эти Tool Windows для просмотра расшифрованных и зашифрованных данные сообщения, которые включают данные поля в Details , шестнадцатеричные данные в Message Data и сообщения верхнего уровня с исходными уровнями в окне Message Stack .Обратите внимание, что выбор поля в окне Details вызывает отображение соответствующих шестнадцатеричных данных в окне Message Data , так что вы можете просматривать шестнадцатеричное значение любого поля сообщения, которое вы выбираете.

Сохранение данных сеанса дешифрования

Расшифрованные данные трассировки можно сохранить таким же образом, как и любые другие данные трассировки. Вы просто выбираете пункт Save в меню анализатора сообщений File , чтобы отобразить диалоговое окно Save As , где вы можете выбрать один из трех вариантов сохранения, а именно:

Вы просто выбираете пункт Save в меню анализатора сообщений File , чтобы отобразить диалоговое окно Save As , где вы можете выбрать один из трех вариантов сохранения, а именно:

Все сообщения — позволяет сохранять все сообщения из сеанса Decryption , которые отображаются в средстве просмотра Analysis Grid .

Отфильтрованные сообщения — позволяет сохранить набор отфильтрованных сообщений, например, если вы применили вид Фильтр к результатам сеанса Decryption .

Выбранные сообщения — позволяет сохранять только определенные сообщения, которые вы выбираете на вкладке сеанса просмотра Analysis Grid ; например, вы можете захотеть сохранить определенные расшифрованные сообщения и сообщения об их происхождении из связанных стеков протоколов.

После того, как вы укажете одну из указанных опций сохранения, вы можете сохранить свои данные следующим образом:

Сохранить как — нажмите эту кнопку, чтобы сохранить расшифрованные данные в собственном формате файла трассировки .matp. Если вы повторно загрузите такой файл, нет необходимости снова включать Decryption , чтобы увидеть расшифрованные данные в средстве просмотра Message Analyzer, таком как Analysis Grid .

Экспорт — нажмите эту кнопку, чтобы сохранить данные в формате.cap формат файла трассировки. Если вы выберете эту опцию, ваши расшифрованные данные не будут сохранены; однако вы можете повторно применить Decryption к этому файлу при его перезагрузке, чтобы снова просмотреть расшифрованные данные.

Дополнительная информация

Чтобы узнать больше о о запуске и настройке нового сеанса извлечения данных или сеанса Live Trace, см. Раздел Запуск сеанса анализатора сообщений.

Раздел Запуск сеанса анализатора сообщений.

Чтобы узнать больше о сохранении данных трассировки, см. Раздел «Сохранение данных сообщения».

См. Также

Окно средства дешифрования

Шифрование и дешифрование— Архив устаревшего содержимого

Шифрование — это процесс преобразования информации, которая становится непонятной для всех, кроме предполагаемого получателя. Расшифровка — это процесс преобразования зашифрованной информации, чтобы она снова стала понятной. Криптографический алгоритм, также называемый шифром, представляет собой математическую функцию, используемую для шифрования или дешифрования.В большинстве случаев используются две связанные функции: одна для шифрования, а другая для дешифрования.

В большинстве современных криптографий способность хранить зашифрованную информацию в секрете основана не на широко известном криптографическом алгоритме, а на числе, называемом ключом, который должен использоваться с алгоритмом для получения зашифрованного результата или для расшифровки ранее зашифрованного Информация. Расшифровка с правильным ключом проста. Расшифровка без правильного ключа очень сложна, а в некоторых случаях невозможна для всех практических целей.

Расшифровка с правильным ключом проста. Расшифровка без правильного ключа очень сложна, а в некоторых случаях невозможна для всех практических целей.

В следующих разделах рассказывается об использовании ключей для шифрования и дешифрования.

Шифрование с симметричным ключом

При шифровании с симметричным ключом ключ шифрования может быть рассчитан из ключа дешифрования и наоборот. В большинстве симметричных алгоритмов для шифрования и дешифрования используется один и тот же ключ, как показано на рисунке 1.

Реализации шифрования с симметричным ключом могут быть очень эффективными, так что пользователи не испытывают значительных временных задержек в результате шифрования и дешифрования.Шифрование с симметричным ключом также обеспечивает определенную степень аутентификации, поскольку информация, зашифрованная с помощью одного симметричного ключа, не может быть расшифрована с помощью другого симметричного ключа. Таким образом, пока симметричный ключ хранится в секрете двумя сторонами, использующими его для шифрования связи, каждая сторона может быть уверена, что она обменивается данными с другой, пока расшифрованные сообщения продолжают иметь смысл.

Таким образом, пока симметричный ключ хранится в секрете двумя сторонами, использующими его для шифрования связи, каждая сторона может быть уверена, что она обменивается данными с другой, пока расшифрованные сообщения продолжают иметь смысл.

Шифрование с симметричным ключом эффективно, только если симметричный ключ хранится в секрете двумя участвующими сторонами.Если кто-то еще обнаружит ключ, это повлияет как на конфиденциальность, так и на аутентификацию. Человек с несанкционированным симметричным ключом может не только расшифровать сообщения, отправленные с этим ключом, но может зашифровать новые сообщения и отправить их, как если бы они пришли от одной из двух сторон, которые изначально использовали ключ.

Шифрование с симметричным ключом играет важную роль в протоколе SSL, который широко используется для аутентификации, обнаружения взлома и шифрования в сетях TCP / IP. SSL также использует методы шифрования с открытым ключом, которые описаны в следующем разделе.

Шифрование с открытым ключом

Наиболее часто используемые реализации шифрования с открытым ключом основаны на алгоритмах, запатентованных RSA Data Security. Поэтому в этом разделе описывается подход RSA к шифрованию с открытым ключом.

Шифрование с открытым ключом (также называемое асимметричным шифрованием) включает в себя пару ключей — открытый ключ и закрытый ключ, связанный с объектом, которому необходимо подтвердить свою личность электронным способом или подписать или зашифровать данные. Каждый открытый ключ публикуется, а соответствующий закрытый ключ хранится в секрете.Данные, зашифрованные с помощью вашего открытого ключа, можно расшифровать только с помощью вашего закрытого ключа. На рисунке 2 показано упрощенное представление о том, как работает шифрование с открытым ключом.

Схема, показанная на рисунке 2, позволяет вам свободно распространять открытый ключ, и только вы сможете читать данные, зашифрованные с помощью этого ключа. Как правило, чтобы отправить кому-либо зашифрованные данные, вы шифруете данные с помощью открытого ключа этого человека, а человек, получающий зашифрованные данные, расшифровывает их с помощью соответствующего закрытого ключа.

Как правило, чтобы отправить кому-либо зашифрованные данные, вы шифруете данные с помощью открытого ключа этого человека, а человек, получающий зашифрованные данные, расшифровывает их с помощью соответствующего закрытого ключа.

По сравнению с шифрованием с симметричным ключом, шифрование с открытым ключом требует больше вычислений и поэтому не всегда подходит для больших объемов данных. Однако можно использовать шифрование с открытым ключом для отправки симметричного ключа, который затем можно использовать для шифрования дополнительных данных. Это подход, используемый протоколом SSL.

Как это бывает, работает и обратная схема, показанная на рисунке 2: данные, зашифрованные с помощью вашего закрытого ключа, могут быть расшифрованы только с помощью вашего открытого ключа.Однако это нежелательный способ шифрования конфиденциальных данных, поскольку это означает, что любой, у кого есть ваш открытый ключ, который по определению опубликован, может расшифровать данные. Тем не менее, шифрование с закрытым ключом полезно, поскольку оно означает, что вы можете использовать свой закрытый ключ для подписи данных своей цифровой подписью — важное требование для электронной коммерции и других коммерческих приложений криптографии. Клиентское программное обеспечение, такое как Firefox, может затем использовать ваш открытый ключ, чтобы подтвердить, что сообщение было подписано вашим закрытым ключом и что оно не подвергалось подделке с момента подписания.«Цифровые подписи» описывает, как работает этот процесс подтверждения.

Клиентское программное обеспечение, такое как Firefox, может затем использовать ваш открытый ключ, чтобы подтвердить, что сообщение было подписано вашим закрытым ключом и что оно не подвергалось подделке с момента подписания.«Цифровые подписи» описывает, как работает этот процесс подтверждения.

Длина ключа и надежность шифрования

Взлом алгоритма шифрования в основном заключается в нахождении ключа для доступа к зашифрованным данным в виде обычного текста. Для симметричных алгоритмов нарушение алгоритма обычно означает попытку определить ключ, используемый для шифрования текста. Для алгоритма с открытым ключом нарушение алгоритма обычно означает получение совместно используемой секретной информации между двумя получателями.

Один из методов нарушения симметричного алгоритма — просто попробовать каждый ключ в полном алгоритме, пока не будет найден правильный ключ.Для алгоритмов с открытым ключом, поскольку половина пары ключей публично известна, другая половина (закрытый ключ) может быть получена с использованием опубликованных, хотя и сложных математических вычислений. Поиск ключа для взлома алгоритма вручную называется атакой грубой силы.

Поиск ключа для взлома алгоритма вручную называется атакой грубой силы.

Взлом алгоритма создает риск перехвата или даже выдачи себя за другое лицо и мошеннической проверки частной информации.

Сила ключа алгоритма определяется путем нахождения самого быстрого метода взлома алгоритма и сравнения его с атакой методом грубой силы.

Для симметричных ключей надежность шифрования часто описывается в терминах размера или длины ключей, используемых для выполнения шифрования: как правило, более длинные ключи обеспечивают более надежное шифрование. Длина ключа измеряется в битах. Например, 128-битные ключи для использования с шифром с симметричным ключом RC4, поддерживаемым SSL, обеспечивают значительно лучшую криптографическую защиту, чем 40-битные ключи для использования с тем же шифром. Грубо говоря, 128-битное шифрование RC4 в 3 x 10 26 раз сильнее, чем 40-битное шифрование RC4.(Для получения дополнительной информации о RC4 и других шифрах, используемых с SSL, см. «Введение в SSL».) Ключ шифрования считается полной стойкостью, если самая известная атака для взлома ключа не быстрее, чем попытка грубой силы проверить каждую возможность ключа .

«Введение в SSL».) Ключ шифрования считается полной стойкостью, если самая известная атака для взлома ключа не быстрее, чем попытка грубой силы проверить каждую возможность ключа .

Для разных шифров может потребоваться разная длина ключа для достижения одинакового уровня стойкости шифрования. Шифр RSA, используемый, например, для шифрования с открытым ключом, может использовать только подмножество всех возможных значений для ключа заданной длины из-за характера математической проблемы, на которой он основан.Другие шифры, например, используемые для шифрования с симметричным ключом, могут использовать все возможные значения для ключа заданной длины, а не подмножество этих значений.

Поскольку взломать ключ RSA относительно тривиально, шифр шифрования с открытым ключом RSA должен иметь очень длинный ключ, не менее 1024 бит, чтобы считаться криптостойким. С другой стороны, шифры с симметричным ключом могут достигать примерно такого же уровня стойкости с 80-битным ключом для большинства алгоритмов.

Информация об исходном документе

Использование AES для шифрования и дешифрования в Python Pycrypto

«Верьте в свой безграничный потенциал.Ваши единственные ограничения — это те, которые вы наложили на себя ». — Рой Т. Беннетт, Свет в сердце

1. Введение

Pycrypto — это модуль Python, предоставляющий криптографические службы. Pycrypto чем-то похож на JCE (Java Cryptography Extension) для Java. По нашему опыту, JCE является более обширным и полным, а документация по JCE также более полной. При этом pycrypto — довольно хороший модуль, охватывающий многие аспекты криптографии.

В этой статье мы исследуем использование реализации AES в Pycrypto для шифрования и дешифрования файлов.

[Примечание. Ранее мы также рассматривали шифрование и дешифрование файлов AES в java.]

2. Создание ключа

Для шифрования AES требуется надежный ключ. Чем сильнее ключ, тем надежнее ваше шифрование. Это, наверное, самое слабое звено в цепи. Под сильным мы подразумеваем нелегко угадываемый и обладающий достаточной энтропией (или безопасной случайностью).

Чем сильнее ключ, тем надежнее ваше шифрование. Это, наверное, самое слабое звено в цепи. Под сильным мы подразумеваем нелегко угадываемый и обладающий достаточной энтропией (или безопасной случайностью).

При этом для демонстрации шифрования AES мы генерируем случайный ключ по довольно простой схеме. Не копируйте и не используйте эту схему генерации ключей в производственном коде.

Для шифрованияAES требуется 16-байтовый ключ.

ключ = '' .join (chr (random.randint (0, 0xFF)) для i в диапазоне (16)) напечатайте 'ключ', [x вместо x в ключе] # отпечаток ключ ['+', 'Y', '\ xd1', '\ x9d', '\ xa0', '\ xb5', '\ x02', '\ xbf', ';', '\ x15', ' \ xef ',' \ xd5 ','} ',' \ t ','] ',' 9 ']

3.Вектор инициализации

Помимо ключа, AES также нуждается в векторе инициализации. Этот вектор инициализации генерируется при каждом шифровании, и его цель — создать различные зашифрованные данные, чтобы злоумышленник не мог использовать криптоанализ для вывода ключевых данных или данных сообщения.

Требуется 16-байтовый вектор инициализации, который генерируется следующим образом.

iv = '' .join ([chr (random.randint (0, 0xFF)) для i в диапазоне (16)])

Вектор инициализации должен быть передан получателю для правильного дешифрования, но его не нужно хранить в секрете.Он упаковывается в выходной файл в начале (после 8 байтов от исходного размера файла), чтобы получатель мог прочитать его перед расшифровкой фактических данных.

4. Шифрование с помощью AES

Теперь мы создаем шифр AES и используем его для шифрования строки (или набора байтов; данные не должны быть только текстом).

Шифр AES создается с помощью CBC Mode , в котором каждый блок «привязан» к предыдущему блоку в потоке. (Вам не нужно знать точные детали, если вы не заинтересованы.Все, что вам нужно знать, — использовать режим CBC).

Кроме того, для шифрования AES с использованием pycrypto необходимо убедиться, что длина данных кратна 16 байтам. Заполните буфер, если это не так, и укажите размер данных в начале вывода, чтобы получатель мог правильно расшифровать.

Заполните буфер, если это не так, и укажите размер данных в начале вывода, чтобы получатель мог правильно расшифровать.

aes = AES.new (ключ, AES.MODE_CBC, iv) data = 'hello world 1234' # <- 16 байт encd = aes.encrypt (данные)

5. Расшифровка с помощью AES

Для дешифрования требуется ключ, которым были зашифрованы данные.Вам необходимо отправить ключ получателю по защищенному каналу (здесь не рассматривается).

Помимо ключа, получателю также нужен вектор инициализации. Это можно передать в виде обычного текста, здесь нет необходимости в шифровании. Один из способов отправить это - включить его в зашифрованный файл в начале в виде открытого текста. Мы демонстрируем этот метод ниже (в разделе «Шифрование файла с помощью AES »). Пока мы предполагаем, что IV доступен.

aes = AES.new (ключ, AES.MODE_CBC, iv) decd = adec.decrypt (encd) распечатать decd # отпечаток привет мир 1234

И вот насколько это просто. Теперь читайте, чтобы узнать, как правильно шифровать файлы.

6. Шифрование файлов с помощью AES

У нас есть три проблемы, которые следует учитывать при шифровании файлов с помощью AES. Мы подробно объясним их ниже.

Первый шаг - создать шифр шифрования.

aes = AES.new (ключ, AES.MODE_CBC, iv)

6.1. Запишите размер файла

Сначала мы должны записать размер зашифрованного файла на выходе.Это необходимо для удаления любого заполнения, применяемого к данным при шифровании (проверьте код ниже).

Определите размер файла.

fsz = os.path.getsize (файл)

Откройте выходной файл и запишите размер файла. Для этой цели мы используем пакет struct .

с open (encfile, 'w') как fout:

fout.write (struct.pack (' 6.2. Сохраните вектор инициализации

Как объяснено выше, приемнику нужен вектор инициализации.Запишите вектор инициализации на выход, снова в виде открытого текста.

fout.write (iv)

6.3. Настроить последний блок

Третья проблема заключается в том, что для шифрования AES требуется, чтобы размер каждого записываемого блока был кратен 16 байтам. Итак, мы читаем, шифруем и записываем данные кусками. Размер блока должен быть кратным 16.

sz = 2048

Это означает, что последний записанный блок может потребовать применения к нему некоторого заполнения. Это причина, по которой размер файла необходимо сохранить в выводе.

Вот полный код записи.

с открытым (infile) плавником:

в то время как True:

data = fin.read (sz)

n = len (данные)

если n == 0:

перемена

элиф п% 16! = 0:

data + = '' * (16 - n% 16) # <- заполнено пробелами

encd = aes.encrypt (данные)

fout.write (encd)

7. Расшифровка файла с помощью AES

Теперь нам нужно отменить описанный выше процесс, чтобы расшифровать файл с помощью AES.

Сначала откройте зашифрованный файл и прочтите размер файла и вектор инициализации. IV требуется для создания шифра.

с open (encfile) как fin:

fsz = struct.unpack (' Затем создайте шифр, используя ключ и IV. Мы предполагаем, что ключ был передан по другому защищенному каналу.

aes = AES.new (ключ, AES.MODE_CBC, iv)

Мы также записываем расшифрованные данные в «файл проверки», чтобы мы могли проверить результаты шифрования и дешифрования, сравнивая их с исходным файлом.

с open (verfile, 'w') как fout:

в то время как True:

data = fin.read (sz)

n = len (данные)

если n == 0:

перемена

decd = aes.decrypt (данные)

n = len (децил.)

если fsz> n:

fout.write (decd)

еще:

fout.write (decd [: fsz]) # <- удалить отступ на последнем блоке

fsz - = n

Обратите внимание, что когда последний блок считывается и расшифровывается, нам нужно удалить отступы (если они были применены).Здесь нам нужен исходный размер файла.

Заключение

И это все, что нужно для шифрования и дешифрования файла с использованием AES в python. Нам нужно сгенерировать или получить ключ, создать вектор инициализации и записать исходный размер файла, а затем IV в выходной файл. Далее следуют зашифрованные данные. Наконец, дешифрование выполняет тот же процесс в обратном порядке.

См. Также

Выпущен 360 инструмент дешифрования программ-вымогателей! Держитесь подальше от Пети и WannaCry!

Узнать больше о 360 Total Security

Программа-вымогатель Petya вместе со своим вариантом GoldenEye поразила правительства, компании и частных лиц по всему миру.Эта эпидемия программ-вымогателей настолько катастрофична, что даже те, кто исправил свои системы Windows, все еще могут подвергнуться атаке, что приведет к огромным финансовым потерям.

Для борьбы с киберпреступниками компания 360 создала инструмент дешифрования программ-вымогателей для спасения компьютеров, захваченных программами-вымогателями. Этот инструмент может вернуть файлы от более чем 80 программ-вымогателей. Petya, GoldenEye и их пресловутый прецедент WannaCry находятся в списке поддержки дешифрования.

Чтобы разблокировать компьютер, зараженный Petya, выполните следующие действия.

【Инструкция по расшифровке варианта GoldenEye Пети 】

1. Загрузите 360 Ransomware Decryption Tool

2. Откройте 360 Ransomware Decryption Tool и щелкните желтый баннер вверху, чтобы начать процесс дешифрования.

3. Введите свой персональный код расшифровки в записку о выкупе (см. Красное поле, выделенное на снимке экрана ниже). 360 Ransomware Decryption Tool начнет вычислять ключ дешифрования.

4.Получите свой ключ дешифрования.

5. Введите ключ дешифрования в записке о выкупе, чтобы разблокировать компьютер.

6. Важное примечание : Если вы ввели ключ неправильно, вы увидите сообщение ниже. В этой ситуации не продолжайте вводить ключ. Перезагрузите компьютер и снова введите ключ.

7. Теперь ваша операционная система разблокирована.

【Инструкции по расшифровке версии Red Skeleton】

Выполните те же шаги, упомянутые ранее.(Код расшифровки длиннее, чем в записке с требованием выкупа GoldenEye.)

После ввода ключа дешифрования вы увидите сообщение ниже. Это означает, что ваша система разблокирована.

Если вы используете Windows 7 или более позднюю версию, Petya шифрует не только вашу систему, но и файлы на зараженном компьютере. К захваченным файлам добавляется 8-символьное расширение. Программа-вымогатель также создает файл «YOUR_FILES_ARE_ENCRYPTED.TXT» в папке рабочего стола.

Чтобы сохранить файлы, используйте 360 Ransomware Decryption Tool, чтобы просканировать папку, в которой ваши файлы зашифрованы.

Подождите, пока 360 Ransomware Decryption Tool не вернет ваши файлы. (Не выключайте инструмент до завершения процесса, иначе файлы могут быть повреждены).