Угон автомобиля методом удочки или длинной руки

Одним из самых популярных методов угона с 2016 года является метод угона через ретранслятор. В народе называют методом удочки или длинной руки. В чем же суть этого метода?

Как происходит угон при помощи ретранслятора

Это – устройство, которое соединяет несколько радиопередатчиков удаленных друг от друга на определенное расстояние. Одним из таких устройств является ретранслятор «Удочка», а народ его называет «Длинная рука». Этот прибор прошел тестирование на таких марках автомобилей: Mazda, Nissan, Infinyti, Lexus, Porsche, Toyota, BMW, Mercedes.

Принцип его работы заключается в следующем:

- — передаче сигнала от родного ключа.

- — перехват «своего» сигнала происходит на расстоянии близко 5 метров.

- — дополнительно можно использовать находящуюся в комплекте антенну, тогда ловить возможно до 10 метров.

- — удаленность от ключа к автомобилю от 50 м до 200 м (зависит от зарядки батареи).

Как работает смарт-ключ автомобиля

По рекомендациям компаний-страхователей производственники стали выпускать машины с встроенными противоугонными системами – иммобилайзерами. В автомобильный компьютер устанавливается программа, идентифицирующая автоключ и иммобилайзер. Когда вставляется ключ в замок зажигания, Вы включаете последовательную цепочку: происходит электромагнитное излучение — в транспондере проходит ток – сравнивается цифровой код – поступает в микросхему замка – попадает в компьютер. Компьютерная программа анализирует полученную информацию с данными об автоключе, заложенными еще при производстве. Если все совпадает, автомобиль начинает работать, если нет, то происходит блокировка.

Появление новых видов транспондеров дало толчок производству смарт-ключей, которые позволяют идентифицировать хозяина автомобиля на расстоянии нескольких метров.![]()

Взлом смарт-ключа угонщиками

Однако угонщики тоже решили найти способ ухода от считывания кода. Самый удобный и простой – использование ретранслятора. Так как производители смарт-ключей не учли серьезную недоработку, то ею воспользовались угонщики. Ошибка состоит в том, что в смарт-ключах нет четкого привязывания ко времени вопрос-ответ «свой или чужой». Конечно, если водитель отошел от машины далее, чем на 2 м, то охрана должна включаться.

Работа ретранслятора «Удочка» состоит из двух маленьких приборов, один из которых передает, а другой получает радиосигнал на достаточно большом расстоянии. Угонщики работают в паре. Чтобы их работа была менее заметной, они выбирают многолюдные места возле парковок, супермаркетов. Ретранслятор называют «длинной рукой», потому что он разрешает увеличить до 200 м расстояние от брелка-метки до машины.

Принцип действия ретранслятора имеет такую последовательность:

- Хозяин отходит, он убежден, что авто на охране.

- Вор 1 идет в 10 м от него с ретранслятором-1.

- Вор 2 с ретранслятором-2 подходит к машине на 2 м.

- Блок иммобилайзера отправляет запрос.

- Ретранслятор-1 переправляет этот сигнал на ретранслятор-2 (расстояние может быть до 2км).

- Ретранслятор-1 передает его на брелок хозяина.

- Брелок хозяина принимает «вопрос» и посылает «ответ».

- Ретранслятор-1 ответный сигнал передает на ретранслятор-2 (между ними до 200м).

- Ретранслятор-2 уверенно передает его далее на блок автомобиля.

- Машина на охрану не становиться, считая ретранслятор-2 в качестве «своего» брелка.Машина открыта.

- Вор 2 спокойно садится и запускает двигатель, нажимая кнопку СТАРТ/СТОП.

- «Длинная рука» отключается, путь свободен.

Штатный смарт-ключ не блокирует уже работающий двигатель! Он не дает завестись машине только тогда, когда есть попытка запуска без брелка-метки. После того, как авто заведен, смарт-ключ иногда ищет брелок, не находя – издает писк, но автомобиль продолжает работать без препятствий. Скорее всего, такая система работы двигателя была внедрена для неожиданных ситуаций, если вдруг сядет батарея в брелке во время движения и чтобы водитель не попал в аварийную ситуацию.

Как защитить автомобиль от «длинной руки» или «удочки»

Если водитель хочет лучше обезопасить машину от угона, то можно приобрести экранирующий чехол Radiocover. Он блокирует сигнал брелка smart-key, благодаря экранирующей ткани radiotech. И мошенники уже не могут перехватить сигнал, а следовательно угнать автомобиль. Поэтому будьте бдительны-будьте осторожны и берегите свой автомобиль.

Он блокирует сигнал брелка smart-key, благодаря экранирующей ткани radiotech. И мошенники уже не могут перехватить сигнал, а следовательно угнать автомобиль. Поэтому будьте бдительны-будьте осторожны и берегите свой автомобиль.

Роскачество рекомендует способы защиты от high-tech взломов – Роскачество

Легко ли угнать машину электронной отмычкой?

По данным МВД РФ, в 2018 году было украдено и угнано 42 677 автомобилей (21 843 с целью кражи и 20 834 якобы «с целью покататься» хотя в большинстве случаев преступники специально так заявляют, чтобы уйти от более сурового наказания). Современные угонщики вооружены самыми современными приспособлениями для вскрытия даже самых «умных» противоугонных комплексов. Роскачество предлагает вашему вниманию самые эффективные меры защиты от угонов.

Общественная организация автомобилистов Германии General Automobile Club (ADAC), самая крупная в Европе, провела исследование автомобилей с системой бесключевого доступа. Было протестировано

Было протестировано

237 современных автомобилей 30 брендов и обнаружено, что 230 из них уязвимы для атак хакеров, использующих устройства для перехвата сигнала.

Функция бесключевого доступа к автомобилю упрощает жизнь автовладельцев, однако она небезопасна. Так называемые «релейные атаки» (при которых осуществляется перехват обмена аутентификационными данными между смарт-ключом и автомобилем) позволяют автоугонщикам разблокировать и завести транспортное средство без необходимости иметь его ключ.

Иными словами, вор сканирует сигнал, передаваемый беспроводным ключом, и усиливает его, чтобы открыть автомобиль. Ну, а дальше уже дело техники.

В то время как Майк Хоуз, генеральный директор Британского общества производителей и продавцов автомобилей, говорит, что современные автомобили «более безопасны, чем когда-либо, а новейшие технологии помогли значительно снизить риск угона», специалисты ADAC утверждают, что угроза угона все еще более, чем реальная.

В исследовании ADAC также говорится, что из всех 237 протестированных транспортных средств только три модели смогли полностью противостоять хакерской атаке. Проверку прошли только те модели автомобилей, бесключевые ручки которых используют сверхширокополосную технологию, которая может очень точно определить расстояние между ключом и автомобилем, поэтому автомобиль не может быть обманут релейной атакой, а значит, и угнать его данным способом сложно.

Пока производители ломают головы над тем, как защитить новые модели автомобилей от атак, в компании Ford посоветовали своим клиентам держать брелок в металлическом футляре, чтобы снизить риск угона, так как он может блокировать сигнал, создаваемый вашим ключом. Ключ должен быть полностью окружен металлическим слоем, без малейшего зазора, чтобы быть защищенным от релейной атаки.

Руководитель Федерации Автовладельцев России Сергей Канаев считает, что металлический футляр для ключа вряд ли может стать реальной защитой против угона.

На сегодняшний день ситуация с угонами – это борьба брони и пули: если на рынке появляется новое оборудование, найдутся и хакеры, которые его взломают. Сами по себе электронные системы уязвимы, поэтому самое эффективное средство защиты своего автомобиля – нанесение аэрографии на автомобиль. Статистика по угонам подтверждает этот факт – эти автомобили угоняют намного реже. Если автомобиль выделяется наклейкой или аэрографией, его вряд ли угонят, поскольку это слишком рискованно – воры не хотят брать автомобиль, который будет привлекать внимание».

Во всем мире не дают спокойно спать автолюбителям так называемые угоны «удочкой». К примеру, автовладелец оставил машину на парковке торгового центра и отправился за покупками.

Роскачество предлагает решения, снижающие риск угона вашего авто:

1. Аэрография и наклейки – это эффективный способ защиты от угонов. Рисунок станет особой приметой и первейшим доказательством принадлежности авто его владельцу. Так вы гарантированно снизите привлекательность своего авто для воров – они не пойдут по сложному пути.

2. Противоугонная «метка»

3. Средства защиты на основе пин-кодов – на автомобиле программируются штатные кнопки, и только владелец авто знает, какие кнопки и в какой последовательности нажать, чтобы активировать зажигание.

4. Замок на рулевое колесо типа мультилок. Даже недорогой замок будет действовать как частично сдерживающий фактор для угонщика. Мультилок на коробку передач – еще одно блокировочное устройство механического типа. Конечно, мультилок не является гарантированной защитой от угонов, однако, увеличивает шансы на то, что вор не захочет разбираться с вашим замком и переключится на другой автомобиль.

5. Спутниковая сигнализация. Лучшие сигнализации на данный момент – это спутниковые. Такие системы представляют собой гибрид спутниковых и сотовых технологий. В автомобиль устанавливается миниатюрный приемник/передатчик спутниковых сигналов, который связан непосредственно с диспетчерским пунктом посредством GPS-сигнала. Помимо того, что диспетчер отслеживает местоположение авто, он может заблокировать двигатель, закрыть двери и вызвать службу быстрого реагирования, если с машиной произошла нештатная ситуация.

Помимо того, что диспетчер отслеживает местоположение авто, он может заблокировать двигатель, закрыть двери и вызвать службу быстрого реагирования, если с машиной произошла нештатная ситуация.

6. Невидимая защита: спрячьте в труднодоступном месте в автомобиле GPS/GSM-маяк. Он информирует вас о всех перемещениях автомобиля и позволяет выяснить его местоположение. Если запрограммировать GPS-маяк на выход на связь раз в сутки, это позволит снизить риск его обнаружения специальным оборудованием.

7. Обратитесь к производителю вашего автомобиля, чтобы узнать, если есть какие-либо дополнительные шаги, которые вы можете предпринять, чтобы защитить именно вашу модель автомобиля.

«Если вы приобрели автомобиль с удобной функцией бесключевого доступа, выделите средства и на его защиту. Без дополнительных средств защиты предотвратить угон невозможно – та же самая «удочка» «проходит» через стены. Именно поэтому, если вы живете в частном доме, не храните ключи в прихожей, иначе ваш автомобиль в зоне риска»,

– рассказывает Роман Фарботко, главный редактор Autonews. ru (РБК-Авто). Из всех существующих средств защиты самыми эффективными эксперт считает «метку» и пин-код. Также Роман посоветовал по возможности застраховать автомобиль от угонов.

ru (РБК-Авто). Из всех существующих средств защиты самыми эффективными эксперт считает «метку» и пин-код. Также Роман посоветовал по возможности застраховать автомобиль от угонов.

Обратите внимание на то, что перед установкой средств защиты необходимо проконсультироваться с представителем официального дилера или производителя, чтобы не лишиться гарантии на автомобиль.

«Существует множество мифов, широко распространённых в сознании автовладельцев. Пожалуй, самый популярный из них – «мой автомобиль не нужен угонщикам». Спрос на автомобили и их комплектующие всегда будет стабильно высоким, а значит, это уже мотив для угона. Помните, что охраняемые стоянки так же не являются стоп-фактором для угонщиков.

Соблюдение комплекса мер по профилактике от угона, рекомендуемых Роскачеством, – это важный инструмент защиты автомобиля», – говорит Илья Лоевский, заместитель руководителя Роскачества.

8 лайфхаков, которые помогут защитить машину от угона (Метод с фольгой работает)

Если у вас есть машина, вы конечно знаете о GPS—трекерах, блокираторах руля или других стандартных противоугонных средствах. Но чтобы быть ко всему готовым, лучше заранее узнать о средствах дополнительной защиты, которые сделают машину менее интересной для угонщиков. Полезно будет знать типичные схемы угона и признаки того, что машину собираются украсть.

Но чтобы быть ко всему готовым, лучше заранее узнать о средствах дополнительной защиты, которые сделают машину менее интересной для угонщиков. Полезно будет знать типичные схемы угона и признаки того, что машину собираются украсть.

Блок: 1/10 | Кол-во символов: 396

Источник: https://www.adme.ru/svoboda-puteshestviya/kak-zaschitit-avto-ot-ugona-pro-klyuchi-v-folge-dazhe-my-ne-znali-1845915/

Насколько искренни бывшие угонщики

В настоящее время автомобили являются не только средствами передвижения, но и объектами преступных посягательств. Каждый день на территории Российской Федерации угоняются десятки машин.

С первого взгляда кажется, что есть множество средств, которые помогут избежать автомобильные кражи. Это разные виды сигнализации, блокировка колес, иммобилайзеры и тому подобное.

Но часто эти методы защиты не помогают и преступникам удается угнать транспорт.

Угонщики — профи, которые регулярно крадут автомобильный транспорт.

К ним не причисляют мелких воришек, любителей, что угоняют машины ради забавы. Это спланированная кража для последующей продажи товара на черном рынке.

Но среди угонщиков есть такие личности, которые оставили преступные посягательства в прошлом и открыто делятся сведениями о том, как действуют профессионалы, как размышляют, раскрывая криминальным исследователям их жизнь на изнанку.

Поняв психологическое положение лица, можно предугадать его последующие шаги, а так же повлиять на них.

Бывшие преступники оглашают исключительно толковые и реальные советы, на основании которых легко можно сопоставить выводы о том, как уберечь автомобильный транспорт от угона и взлома.

Помимо этого существуют эксперты по угонам, они не крадут авто, а направленно изучают искусство вскрытия машин.

На базе своих знаний они осуществляют общественные эксперименты, которыми демонстрируют какую машину и где можно угнать, насколько бесполезная является та либо иная противоугонная система защиты..jpg)

На базе их исследований создаются советы и хитрости для водителей, а именно, в каком месте и как допустимо ставить машину, что делать рекомендуется, а от чего и вовсе стоит отказаться.

Блок: 2/5 | Кол-во символов: 1717

Источник: http://avtopravozashita.ru/ugon/zashhita-ot-ugona/sovety-ugonshhikov-kak-zashhitit-avto-ot-ugona.html

Сделать маркировку стекол

При маркировке на лобовое стекло, окна и зеркала наносят VIN-номер — идентификационный номер транспортного средства.

Стоит услуга недорого и при этом резко снижает риск угона. Чтобы заменить все маркированные стекла, злоумышленнику понадобятся время и и деньги. Это снижает прибыльность угона.

Блок: 2/10 | Кол-во символов: 330

Источник: https://www.adme.ru/svoboda-puteshestviya/kak-zaschitit-avto-ot-ugona-pro-klyuchi-v-folge-dazhe-my-ne-znali-1845915/

Актуальные методы кражи

Водители вполне справедливо интересуются, как лучше предотвратить угон автомобиль. Ведь избежать подобной ситуации хочется всем, а кражи совершают регулярно. Для предотвращения подобных преступлений нужно понимать, как именно действуют сами преступники. Есть несколько актуальных методов, которые применяются вот уже много лет.

Ведь избежать подобной ситуации хочется всем, а кражи совершают регулярно. Для предотвращения подобных преступлений нужно понимать, как именно действуют сами преступники. Есть несколько актуальных методов, которые применяются вот уже много лет.

- Взлом замка. Старый и примитивный метод, который продолжает пользоваться популярностью. В основном, он подходит для кражи старой иномарки или отечественного автомобиля, поскольку на них только замки работают достаточно эффективно. У преступников есть свои методики и инструменты для вскрытия замков, в зависимости от машины и типа защитного механизма. Иногда туда даже заливают кислоту, которая разъедает внутренности замка, что позволяет легко проникнуть внутрь транспортного средства;

- Кодграбберы. Это специальные электронные устройства, которыми преступники сканируют радиосигналы от брелка системы сигнализации. При перехвате сигнала машину легко открыть другим брелком, выключить защиту и сесть в автомобиль. Причём кодграбберы постоянно развиваются и модернизируются, что позволяет с их помощью взламывать более серьёзные защитные системы;

- Декодеры.

Это приборы, с помощью которых считывается код замка на уже современных транспортных средствах. Когда код был считан, преступники изготавливают специальный новый ключ, которым легко открыть машину. Такой метод доступен лишь наиболее продвинутым и технически хорошо оснащённым угонщикам;

Это приборы, с помощью которых считывается код замка на уже современных транспортных средствах. Когда код был считан, преступники изготавливают специальный новый ключ, которым легко открыть машину. Такой метод доступен лишь наиболее продвинутым и технически хорошо оснащённым угонщикам; - Взлом иммобилайзера. Иммобилайзер сам по себе является крайне эффективным средством противоугонной защиты. Используя приборы и программы, вор может нейтрализовать работу штатного иммобилайзера. В процессе взлома перепрошивается или перепрограммируется устройство. Уже после этого не сложно сесть в машину, запустить двигатель, снять блокировку с коробки передач и уехать;

- Глушители сигналов GSM. Ещё один современный профессиональный метод, направленный на нейтрализацию работы новых актуальных систем защиты, где применяется спутниковая связь. Если преступнику удастся заглушить сигнал, на пульт владельцу транспортного средства не будут приходить уведомления о местонахождении его машины. Он попросту не узнает, что автомобиль угнали.

Если GSM работает, все данные в режиме реального времени передаются на пульт владельца.

Если GSM работает, все данные в режиме реального времени передаются на пульт владельца.

Не стоит забывать о разных обманных методах, разбоях, нападениях, где целью преступников является завладение чужим транспортным средством. Далеко не всегда воры идут на хитрости и применяют современные инструменты для реализации своих планов. Обычные варварские методы никто не отменял.

Блок: 3/7 | Кол-во символов: 2608

Источник: https://drivertip.ru/zhizn/kak-zaschitit-avtomobil-ot-ugona.html

Сигнализация

Сигнализацию можно установить самому, а можно доверить работу специализированной мастерской или автосалону, в котором вы приобретаете автомобиль. Выбирайте сигнализацию с обратной связью. А подключайте так, чтобы она реагировала на различные воздействия на машину, но при этом не открывала дверные замки. Открыванием и закрыванием (или только открыванием) дверей должны ведать кнопки на штатном ключе. Это первый и довольно надежный рубеж обороны: перехваченным с помощью код-граббера кодом сигналки угонщик не сможет открыть машину. Пусть ищет другую.

Пусть ищет другую.

Блок: 3/7 | Кол-во символов: 565

Источник: https://www.zr.ru/content/articles/905771-metody-samooborony/

Установить в машине видеоняню

Такой неожиданный противоугонный гаджет удобен тем, что вы услышите все происходящее в машине. Преступники не смогут незаметно открыть дверь и завести мотор, не привлекая внимания.

Наличие видимой камеры может сразу отпугнуть воров: машина, хозяин которой всегда начеку, теряет привлекательность. Намного проще угнать транспорт, по поводу которого забьют тревогу только спустя время.

Еще можно спугнуть угонщиков, установив в машине очень громкую сирену, которая реагирует на движение.

Блок: 3/10 | Кол-во символов: 526

Источник: https://www.adme.ru/svoboda-puteshestviya/kak-zaschitit-avto-ot-ugona-pro-klyuchi-v-folge-dazhe-my-ne-znali-1845915/

Откуда и когда чаще всего уводят автомобили

Наиболее часто автомобили крадут с таких мест как:

- Многие автомобилисты считают, что парковка во дворе — безопасное место.

Но это глубоко ошибочное мнение, поскольку около половины всех угнанных машин стояли именно до кражи во дворе.

Но это глубоко ошибочное мнение, поскольку около половины всех угнанных машин стояли именно до кражи во дворе. - Второе место по популярности среди автомобильных краж — стоянка около магазина. Автомобилей множество — угонщик один.

- На платных стоянках воры орудуют реже всего. Третье место отводится местам платной парковки.

Как показывает статистика, угоняют машины в большинстве случаев в будние дни недели. В более 80% случаев злоумышленники действуют в темное время суток, после полуночи.

Работники полиции обвиняют в случившемся самих водителей. Поскольку большинство автомобилистов жалеют денежные средства на покупку надежной сигнализации и защиты.

Вторая группа потерпевших — самоуверенные владельцы, которые наивно полагают, что оставив машину под окном, обнаружат ее там же утром. Но они не осознают, что угонщику нужно менее 60 секунд для того, чтобы завести мотор чужой машины.

В конце прошлого века владельцы машин забирали домой с собой дворники, магнитофон. Ведь шанс угона был значителен.

Ведь шанс угона был значителен.

Поскольку время не стоит на месте, то сейчас угонщики крадут автомобили целиком, а не по отдельным деталям.

Но и систем защиты тоже немало появилось. К устройствам сигнализации добавились переработанные советские «тайные кнопки».

Они не обладают абсолютной гарантией, но не дадут машине проехать и километра, возможно даже позволят поймать преступника на месте.

Таким образом, для того, чтобы избежать угона, следует помнить о следующих особенностях:

- Не стоит останавливаться в темных безлюдных местах.

- Не выходите из автомобиля при беседе с незнакомцев. Также следует воздержаться от открытия окон.

- Всегда при выходе из машины закрывайте все окна и двери.

- Не оставляйте в салоне ценные вещи.

- Чем аккуратнее выглядит авто, тем меньше шанс того, что на него позариться угонщик.

- Если нужно отремонтировать машину, то в сервис стоит отдавать только один ключ.

- Если машина выделяется на фоне других из-за наклеек или красочной картинки на капоте либо кузове — ее угонять никто не будет!

- Настоятельно рекомендуется устанавливать сигнализацию на все машины без исключения.

- Действенный способ защиты от угона — потайные кнопки.

- Лучше всего держать машину в гараже подальше от чужих глаз.

- Нельзя оставлять авто в плохо освещенных местах на длительное время.

- В незнакомом городе лучше пользоваться платной стоянкой.

- Найти похищенный автомобиль можно воспользовавшись устройством «Скаут-Маяк».

- Как показывает статистика, парковка во дворе под окном — небезопасный вариант.

Блок: 4/5 | Кол-во символов: 2633

Источник: http://avtopravozashita.ru/ugon/zashhita-ot-ugona/sovety-ugonshhikov-kak-zashhitit-avto-ot-ugona.html

Как снизить риски

Многих автовладельцев справедливо интересует ответ на вопрос о том, как можно защитить машину от угона. Обеспечить 100% гарантии защиты не сможет никто. А если вас и будут уверять в обратном представители производителей охранных систем, верить их словам нельзя. Риск остаётся всегда, и с этим придётся смириться. Но зато есть реальная возможность свести все риски к минимуму. Для этого потребуется грамотно воспользоваться доступными охранными средствами. Будет лучше, если автовладелец начнёт использовать комплекс, который состоит из нескольких разных решений. Полагаться на дорогие штатные системы тоже не стоит. Все они примерно идентичные, что позволяет мошенникам достаточно быстро разобраться в особенностях их работы, найти обходные пути и подобрать функциональные средства для взлома. Чтобы снизить вероятность угона собственного транспортного средства, следует создать полноценный комплекс, куда будут входить разные противоугонные системы. Их выбирают на основе конкретных условий эксплуатации, пожеланий самого владельца и его финансовых возможностей. Использовать только одну систему, какой бы современной и дорогой они ни была, не стоит. Долго и эффективно работать она не сможет.

А если вас и будут уверять в обратном представители производителей охранных систем, верить их словам нельзя. Риск остаётся всегда, и с этим придётся смириться. Но зато есть реальная возможность свести все риски к минимуму. Для этого потребуется грамотно воспользоваться доступными охранными средствами. Будет лучше, если автовладелец начнёт использовать комплекс, который состоит из нескольких разных решений. Полагаться на дорогие штатные системы тоже не стоит. Все они примерно идентичные, что позволяет мошенникам достаточно быстро разобраться в особенностях их работы, найти обходные пути и подобрать функциональные средства для взлома. Чтобы снизить вероятность угона собственного транспортного средства, следует создать полноценный комплекс, куда будут входить разные противоугонные системы. Их выбирают на основе конкретных условий эксплуатации, пожеланий самого владельца и его финансовых возможностей. Использовать только одну систему, какой бы современной и дорогой они ни была, не стоит. Долго и эффективно работать она не сможет. Угонщики рано или поздно найдут способ, как вскрыть машину и обойти охрану.

Угонщики рано или поздно найдут способ, как вскрыть машину и обойти охрану.

При интеллектуальном взломе, когда применяются сканеры и кодграбберы, в современных диалоговых системах имеется сложная защита, на разбор которой может уходить несколько дней. Поскольку у преступников вряд ли есть возможность находиться столько времени около машины, они сначала пытаются нейтрализовать сам оповещатель. Для этого им нужно поднять крышку капота, найти там элементы охранной системы, включить глушители защиты и пр. Но уже на этапе взлома механической защиты возникают проблемы. Замки на капоте, дверях, блокировщики коробки передач делают любые цифровые взломы бессмысленными, поскольку машину невозможно привести в движение, пока работает блокиратор.

Именно по этой причине машины с комплексной охранной системой воры обходят стороной. Они сталкиваются с одним препятствием за другим. Чтобы обойти все и действительно совершить угон, нужно много времени, сил, разные инструменты и знание особых методов взлома. А подобная материально-техническая база есть далеко не у всех преступников. В результате они оставляют автомобиль в покое и переключают своё внимание на более уязвимые транспортные средства. Искать самые лучшие сигнализации или пытаться найти лучшие иммобилайзеры бессмысленно. Нет таких понятий, поскольку всё оборудование нужно подбирать в индивидуальном порядке, опираясь на конкретные условия эксплуатации, доступные методы хранения машины и пожеланиях самих владельцев транспортных средств. Логично сделать вывод, что при существовании реально лучшей сигнализации все устанавливали бы на свои машины именно её. Но однозначно сейчас рекомендуется использовать те системы охраны, которые обладают повышенной устойчивостью к инструментам интеллектуального взлома. Чтобы было проще разобраться в нюансах выбора охранного комплекса, нужно отдельно рассмотреть механические и электронные средства защиты.

А подобная материально-техническая база есть далеко не у всех преступников. В результате они оставляют автомобиль в покое и переключают своё внимание на более уязвимые транспортные средства. Искать самые лучшие сигнализации или пытаться найти лучшие иммобилайзеры бессмысленно. Нет таких понятий, поскольку всё оборудование нужно подбирать в индивидуальном порядке, опираясь на конкретные условия эксплуатации, доступные методы хранения машины и пожеланиях самих владельцев транспортных средств. Логично сделать вывод, что при существовании реально лучшей сигнализации все устанавливали бы на свои машины именно её. Но однозначно сейчас рекомендуется использовать те системы охраны, которые обладают повышенной устойчивостью к инструментам интеллектуального взлома. Чтобы было проще разобраться в нюансах выбора охранного комплекса, нужно отдельно рассмотреть механические и электронные средства защиты.

youtube.com/embed/qaNXJLP6pVY?feature=oembed»/>

Блок: 4/7 | Кол-во символов: 3122

Источник: https://drivertip.ru/zhizn/kak-zaschitit-avtomobil-ot-ugona.html

Видео: Защита машины от угона. Советы профессионалов Sher-khan

Блок: 5/5 | Кол-во символов: 154

Источник: http://avtopravozashita.ru/ugon/zashhita-ot-ugona/sovety-ugonshhikov-kak-zashhitit-avto-ot-ugona.html

Разворачивать колеса к бордюру при парковке

Полицейские рекомендуют разворачивать колеса к бордюру, где бы вы ни парковались. Это усложнит буксировку авто для тех, кто крадет машины с помощью эвакуатора.

Чтобы угнать авто, преступнику придется совершить дополнительные маневры, развернуться. Все это займет время и потому снизит интерес к машине.

Блок: 5/10 | Кол-во символов: 357

Источник: https://www.adme.ru/svoboda-puteshestviya/kak-zaschitit-avto-ot-ugona-pro-klyuchi-v-folge-dazhe-my-ne-znali-1845915/

Блок на блок

«Сейф» электронного блока управления двигателем.

«Сейф» электронного блока управления двигателем.

Не обнаружив разъем OBD, жулик может попробовать заменить штатный блок управления двигателем своим, не требующим сигнала от иммобилайзера. Поэтому под капотом его должен ждать… «сейф» ЭБУ — эдакая стальная сварная коробка, закрывающая блок управления и разъемы. Поставить и снять ее можно, только демонтировав аккумулятор и отвернув некоторое количество болтов с гайками. Для пущей защиты можно поставить крепеж со срывными головками.

«Перепутаны» провода в разъеме цепи питания катушек зажигания — чтобы противостоять «пауку», который представляет собой блок ЭБУ со жгутом проводов, присоединяющихся к датчикам и исполнительным механизмам системы впрыска топлива и управления зажиганием.

«Перепутаны» провода в разъеме цепи питания катушек зажигания — чтобы противостоять «пауку», который представляет собой блок ЭБУ со жгутом проводов, присоединяющихся к датчикам и исполнительным механизмам системы впрыска топлива и управления зажиганием.

Если угонщик не сдался, то, скорее всего, применит «паука» — блок ЭБУ со жгутом проводов, присоединяющихся к датчикам и исполнительным механизмам системы впрыска топлива и управления зажиганием. Поэтому нужно переставить несколько проводов в разъемах, которые идут к маленьким жгутам, ведающим питанием катушек зажигания или форсунок. А в «паука» эти последние жгутики не входят: очень уж долго присоединяться к каждой свече и к каждой форсунке.

Блок: 6/7 | Кол-во символов: 1495

Источник: https://www.zr.ru/content/articles/905771-metody-samooborony/

Хранить ключи в фольге

В свободной продаже есть устройства, которые перехватывают сигнал и которыми пользуются преступники, чтобы угнать машину без ключа.

Так, если машина припаркована в гараже частного дома или под окнами многоэтажки, ключи находятся в зоне досягаемости радиоустройства. Злоумышленники легко перехватят сигнал, а хозяин авто ничего не заметит. Чтобы защитить ключи от ретрансляционных атак, по мнению экспертов, нужно использовать что-то металлическое: металл блокирует сигналы.

Поэтому, вместо того чтобы вешать ключи в прихожей, лучше положить их в:

- обычную фольгу;

- холодильник;

- микроволновку;

- «чехол Фарадея».

Так выглядит перехват сигнала и угон автомобиля. На все ушло 20 секунд:

Блок: 6/10 | Кол-во символов: 777

Источник: https://www.adme.ru/svoboda-puteshestviya/kak-zaschitit-avto-ot-ugona-pro-klyuchi-v-folge-dazhe-my-ne-znali-1845915/

И еще

Подносим магнит к определенному месту панели приборов, контакты скрытого геркона замыкают цепь катушки иммобилайзера — и двигатель готов к пуску.

Подносим магнит к определенному месту панели приборов, контакты скрытого геркона замыкают цепь катушки иммобилайзера — и двигатель готов к пуску.

Напоследок — еще одна хорошая и недорогая в реализации идея, работающая в случаях, когда автомобиль защищен простым иммобилайзером. Обмен сигналами между штатным ключом и катушкой иммобилайзера происходит однократно, перед пуском двигателя. Поэтому один из проводов, идущих к катушке, можно перерезать и соединить через потайную кнопку или через контакты геркона. Герметизируем конструкцию и закрепляем где-нибудь под панелью приборов. Нажимаем потайную кнопку или подносим магнит к нужному месту — и пускаем двигатель. Такая блокировка пригодится, когда не хочется брать на борт нежелательных пассажиров: мол, машина не заводится. И даст некоторую фору, если у вас в магазине выудили из кармана ключи.

Поэтому один из проводов, идущих к катушке, можно перерезать и соединить через потайную кнопку или через контакты геркона. Герметизируем конструкцию и закрепляем где-нибудь под панелью приборов. Нажимаем потайную кнопку или подносим магнит к нужному месту — и пускаем двигатель. Такая блокировка пригодится, когда не хочется брать на борт нежелательных пассажиров: мол, машина не заводится. И даст некоторую фору, если у вас в магазине выудили из кармана ключи.

А ЕСЛИ ВСЕ-ТАКИ…

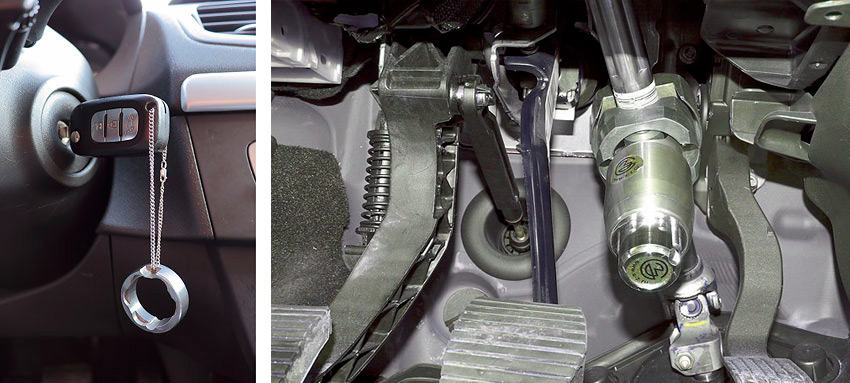

Противоугонный замок «Гарант» (блокировка рулевого вала)

Противоугонный замок «Гарант» (блокировка рулевого вала)

Материалы по теме

Одна из самых надежных и одновременно доступных механических противоугонок — замок рулевого вала типа Гаранта или Перехвата. Советую ставить такие замки самостоятельно, хотя бы потому, что для лучшей защиты следует обратить особое внимание на положение рулевого вала. Обычно сервисмены устанавливают замок в таком положении, при котором срабатывает штатная блокировка, - руль при этом стоит прямо. А теперь посмотрите, как расположены болты, крепящие крестовины промежуточного вала к валам рулевого колеса и рулевого механизма. Чаще всего они обращены к вам — это сделано для простоты сборки. И, соответственно, так удобнее всего их отвернуть взломщику, который принесет с собой промежуточный вал. Поэтому устанавливаем замок так, чтобы при блокировке болты были повернуты от вас: угонщику будет максимально неудобно их откручивать. А положение руля, при котором устанавливается блокиратор, вы запомните уже через несколько дней.

А теперь посмотрите, как расположены болты, крепящие крестовины промежуточного вала к валам рулевого колеса и рулевого механизма. Чаще всего они обращены к вам — это сделано для простоты сборки. И, соответственно, так удобнее всего их отвернуть взломщику, который принесет с собой промежуточный вал. Поэтому устанавливаем замок так, чтобы при блокировке болты были повернуты от вас: угонщику будет максимально неудобно их откручивать. А положение руля, при котором устанавливается блокиратор, вы запомните уже через несколько дней.

Противоугонное устройство «Перехват» (блокировка рулевого вала)

Противоугонное устройство «Перехват» (блокировка рулевого вала)

Всё, что нужно знать об ОСАГО, каско и работе страховых компаний — в подборке публикаций «За рулем» «Автострахование: как не попасть впросак». Самые интересные статьи о противоугонных технологиях вы найдете по ссылке.

Блок: 7/7 | Кол-во символов: 2431

Источник: https://www.zr.ru/content/articles/905771-metody-samooborony/

Авторские решения

На эту тему в последнее время ходит большое количество споров и разговоров. Одни уверены в высокой эффективности авторских охранных систем, другие сомневаются в реальной необходимости их использования. Вообще авторской защитой является любой нестандартный подход к организации противоугонного комплекса, а также особые разработки, направленные на снижение вероятности угона транспортного средства. Но практика наглядно доказывает, что грамотный подход к установке хорошего комплекса даёт прекрасный результат. Тут нужно учитывать конкретные условия эксплуатации, особенности самого автомобиля. Если подход будет таким, факт отсутствия авторских идей никак не повлияет на степень защищённости машины.

Одни уверены в высокой эффективности авторских охранных систем, другие сомневаются в реальной необходимости их использования. Вообще авторской защитой является любой нестандартный подход к организации противоугонного комплекса, а также особые разработки, направленные на снижение вероятности угона транспортного средства. Но практика наглядно доказывает, что грамотный подход к установке хорошего комплекса даёт прекрасный результат. Тут нужно учитывать конкретные условия эксплуатации, особенности самого автомобиля. Если подход будет таким, факт отсутствия авторских идей никак не повлияет на степень защищённости машины.

В результате можно сказать, что все эти авторские защитные системы являются простым инструментом для манипулирования сознанием автомобилистов. Подобная вселяет уверенность, что при более серьёзных финансовых затратах они получают самую лучшую и надёжную охрану. Но это не так. Авторы таких систем просто пытаются выделиться на фоне большого числа конкурентов.

Не более того.

Таким образом, мы рассмотрели несколько систем, защищающих ваш автомобиль от угона, но только вам решать, какой из них обезопасить своего «железного коня».

Лучшие цены и условия на покупку новых авто

Кредит 6,5% / Рассрочка / Trade-in / 98% одобрений / Подарки в салоне

Мас Моторс

Блок: 7/7 | Кол-во символов: 1508

Источник: https://drivertip.ru/zhizn/kak-zaschitit-avtomobil-ot-ugona.html

Не упрощать угонщикам жизнь

По статистике, чаще всего угоняют машины с общественных парковок, автозаправочных станций, на перекрестках или у банкоматов. Полиция рекомендует:

- перед тем как сесть в машину, заглянуть внутрь и под нее;

- не путешествовать одному, особенно в темное время суток;

- доверять своим инстинктам: если кажется, что что-то не так, уезжайте;

- двигаться желательно по одной из центральных полос;

- если видите, что подозрительный человек идет к вам, аккуратно уезжайте;

- не останавливаться, чтобы помочь незнакомым людям;

- при остановке оставлять место для маневра.

Не стоит парковаться в месте с плохой освещенностью и выскакивать в магазин «на секундочку», не заглушив двигатель. Если вам нужно выйти, всегда глушите мотор, закрывайте все окна и блокируйте двери.

Если у вас частный дом, не оставляйте ключи недалеко от входной двери:

Блок: 8/10 | Кол-во символов: 859

Источник: https://www.adme.ru/svoboda-puteshestviya/kak-zaschitit-avto-ot-ugona-pro-klyuchi-v-folge-dazhe-my-ne-znali-1845915/

Отвлечь внимание

Удачным решением будет установить GPS—трекер в неожиданном месте, а дополнительно — блокиратор руля. Такой подход может отвлечь внимание преступника: преодолев одну преграду, возможно, он не будет искать в машине другие средства защиты.

Известны реальные случаи, когда это действительно помогает, машину находят и возвращают владельцу меньше чем за сутки.

Блок: 9/10 | Кол-во символов: 383

Источник: https://www.adme.ru/svoboda-puteshestviya/kak-zaschitit-avto-ot-ugona-pro-klyuchi-v-folge-dazhe-my-ne-znali-1845915/

Бонус: как понять, что машину собираются угнать

1. Странные звонки.

Странные звонки.

Если вам позвонили якобы из фирмы, которая устанавливала сигнализацию, замки или что-либо еще, никогда не отвечайте на вопросы о безопасности. Злоумышленники спросят, чем пользуетесь, что нравится или не нравится.

2. Сигнализация срабатывает не так, как обычно.

Если не получается закрыть машину, когда вы вышли в магазин или на территории заправки, возможно, кто-то пытается перехватить сигнал. Лучший вариант — уехать в другое место.

3. Вы оставили авто на ночь под домом, а наутро обнаружили его открытым. Хотя точно помните, что закрывали.

Перекодировка сигнализации не поможет. При возможности лучше поставить видеонаблюдение и пользоваться платной стоянкой.

4. Кто-то настойчиво просит вас о помощи.

Один из самых простых способов угона — выманить водителя из авто. Поэтому злоумышленник будет делать все, чтобы отвлечь ваше внимание.

Это может быть прилично одетый мужчина, которому нужна помощь с детьми, а потому вам нужно обязательно пойти за ним. А может быть человек, одетый как дворник или охранник.

А может быть человек, одетый как дворник или охранник.

Никогда не открывайте окно больше чем на пару сантиметров и не выходите из машины. Особенно если вам предлагают монеты XVII века рабочие, якобы нашедшие их на стройке. Что бы ни случилось, безопасность дороже.

Угон авто — это ситуация, к которой нельзя быть до конца готовым. Желаем, чтобы неприятности обходили вас стороной, а наши рекомендации помогли быть максимально подготовленным и избежать проблем.

Вы или ваши друзья когда-нибудь попадали в подозрительные ситуации, связанные с автомобилем? Как справились с ними?

Блок: 10/10 | Кол-во символов: 1624

Источник: https://www.adme.ru/svoboda-puteshestviya/kak-zaschitit-avto-ot-ugona-pro-klyuchi-v-folge-dazhe-my-ne-znali-1845915/

Количество использованных доноров: 6

Информация по каждому донору:

- http://avtopravozashita.ru/ugon/zashhita-ot-ugona/sovety-ugonshhikov-kak-zashhitit-avto-ot-ugona.

html: использовано 3 блоков из 5, кол-во символов 4504 (14%)

html: использовано 3 блоков из 5, кол-во символов 4504 (14%) - https://www.zr.ru/content/articles/905771-metody-samooborony/: использовано 6 блоков из 7, кол-во символов 8483 (26%)

- https://drivertip.ru/zhizn/kak-zaschitit-avtomobil-ot-ugona.html: использовано 3 блоков из 7, кол-во символов 7238 (22%)

- https://AutoiZakon.ru/help-voditel/kak-zashhitit-ot-ugona-avtomobil: использовано 4 блоков из 6, кол-во символов 5559 (17%)

- http://pravo-auto.com/kak-zashhitit-mashinu-ot-ugona/: использовано 1 блоков из 4, кол-во символов 592 (2%)

- https://www.adme.ru/svoboda-puteshestviya/kak-zaschitit-avto-ot-ugona-pro-klyuchi-v-folge-dazhe-my-ne-znali-1845915/: использовано 10 блоков из 10, кол-во символов 6601 (20%)

Популярные способы угона автомобиля — как им противостоять

Современные машины становятся продуманнее и технологичнее с каждым годом. К сожалению, от них не отстают и злоумышленники, регулярно изобретая новые хитроумные способы угона автомобиля.

Специалисты «АвтоАудиоЦентра» решили поделиться своими знаниями, поэтому составили топ самых распространенных и неожиданных вариантов из арсенала угонщиков. Только личный уникальный опыт и подбор эффективных инструментов для качественной защиты авто от угона.

Перехват сигнала кодграббером

Один из самых распространенных и «любимых» приёмов автомобильных воров. Быстрый, бесшумный и наименее трудозатратный. Специальное устройство для цифрового взлома выполнено в виде обычного брелока. Принцип работы прост: кодграббер перехватывает сигнал при постановке автомобильной сигнализации в режим охраны. Как только владелец исчезнет из поля зрения, похититель отправит записанную команду из памяти устройства для деактивации охранной системы. Таким образом, за считанные секунды Ваша машина окажется в руках постороннего человека.

Успех этого метода зависит от того, какая защита установлена на автомобиле. Наиболее уязвимы – штатные сигнализации с динамическим кодированием. В этом случае лучшее средство от угона авто кодграббером – диалоговая автосигнализация с индивидуальными ключами шифрования от ведущих производителей StarLine, Pandora. На сегодняшний день не зарегистрировано ни одного случая взлома охранных систем, в основе которых лежит современный диалоговый код.

На сегодняшний день не зарегистрировано ни одного случая взлома охранных систем, в основе которых лежит современный диалоговый код.

Ретранслятор или «удочка»

Так как сам диалоговый код считать невозможно, появились другие устройства для обхода охранных систем со сложным алгоритмом кодирования. Кодграбберы с ретрансляцией или «удочки» увеличивают дальность связи, то есть передают правильную команду от брелока владельца к машине через вспомогательное оборудование. В схеме задействованы два злоумышленника, дальность действия – от 50 см до 1 км. Вся процедура вскрытия авто занимает не больше пары минут.

Отметим, что такой метод взлома применяется на автомобилях с активированным режимом «Свободные руки». Грамотная защита машины от угона с помощью ретранслятора – блокировка штатного радиоканала. Для реализации блокировки используется дополнительная система авторизации владельца по метке, которая присутствует в продвинутых моделях диалоговых автосигнализаций StarLine.

«Глушилка»

Применение девайсов, которые заглушают сигнал охранной системы, не требует особых навыков и знаний. «Глушилки» продаются в свободном доступе и стоят гораздо дешевле мануфактурных кодграбберов и ретрансляторов.

«Глушилки» продаются в свободном доступе и стоят гораздо дешевле мануфактурных кодграбберов и ретрансляторов.

Как угнать машину, не отключая саму сигнализацию? В первом случае, устройство активно блокирует сигнал при попытке владельца поставить авто под охрану. Большинство водителей подумают, что причина в севшей батарейке брелока, и закроют машину ключом. Таким образом, автомобиль остаётся без цифровой автозащиты, а затем вскрывается свёртом или другой механической отмычкой.

Второй вариант – использование «глушилок» для охранных GSM-систем с обратной связью. Машина с включенной сигнализацией взламывается угонщиком и незамедлительно отправляет сигнал тревоги на брелок. Вот только владелец не получает оповещение – связь с автомобилем прервана.

Противостоять угону можно с помощью режима «активной охраны». Как только сигнал между брелоком и транспортным средством потерян, система отправляет пользователю push-уведомление или сообщение на мобильный телефон.

Проникновение под капот

Довольно часто подкапотное пространство остается без необходимой защиты. Хотя именно там находятся уязвимые элементы, которые интересны грабителям. Открыв капот, злоумышленник получает доступ к аккумуляторной батарее, блоку предохранителей, электронному блоку управления. После отключения питания происходит замена на заранее подготовленный ЭБУ с прописанной командой для отключения штатного иммобилайзера в авто. Дальнейший угон – дело пары минут: механическое вскрытие замка, снятие предохранителей и восстановление питания для включения зажигания.

Хотя именно там находятся уязвимые элементы, которые интересны грабителям. Открыв капот, злоумышленник получает доступ к аккумуляторной батарее, блоку предохранителей, электронному блоку управления. После отключения питания происходит замена на заранее подготовленный ЭБУ с прописанной командой для отключения штатного иммобилайзера в авто. Дальнейший угон – дело пары минут: механическое вскрытие замка, снятие предохранителей и восстановление питания для включения зажигания.

Эффективный противоугонный «рецепт» — установка надёжного замка капота. Различают механические и электромеханические модели. Первые открываются и закрываются оригинальным ключом вручную. Управление универсальными электромеханическими замками происходит через подключение к автомобильной сигнализации.

Эвакуатор

Комплексная защита автомобиля от угона способна противостоять даже таким нестандартным способам похищения, как погрузка на эвакуатор. Радикальный угон с помощью спецтехники встречается нечасто и, в основном, применяется для конкретных транспортных средств премиум-класса.

При попытке погрузки оперативно сработает скрытый датчик наклона: он зафиксирует изменение угла наклона кузова и передаст сигнал на смартфон или брелок владельца. Определить точное расположение и маршрут передвижения поможет GPS-трекер, «зашитый» в труднодоступной части салона или кузовной части авто.

Пневматические подушки

Опытные угонщики машин могут проникнуть в салон, не нарушая целостность и внешний вид автомобиля. С помощью пневматических подушек приоткрывается водительская дверь и протягивается проволочный зацеп для открытия центрального замка.

Далее большинство автомобильных сигнализаций деактивируется вводом заводского пин-кода. Это одна из основных ошибок, которую допускают мастера при установке цифровых охранных систем. В итоге: сигнализация отключена, замок зажигания сломан свёртом, а машина спокойно заводится после перепрограммирования штатного иммобилайзера.

Совет: выбирайте правильный сервис для подбора и грамотной настройки защитных опций автосигнализации. Потоковая установка без индивидуального подхода к требованиям клиента входит в топ главных причин дальнейшей проблемной эксплуатации и работы охранной системы.

Потоковая установка без индивидуального подхода к требованиям клиента входит в топ главных причин дальнейшей проблемной эксплуатации и работы охранной системы.

Механический взлом

Машины среднего и бюджетного сегмента, как правило, наименее защищены от действий злоумышленников. Владельцы ошибочно полагают, что их подержанные авто не представляют интереса. Хотя именно недорогие транспортные средства составляют основную статистику угонов.

Метод взлома автомобилей со штатными охранными системами простой и дерзкий: разбить стекло, открыть дверь изнутри и отключить сигнализацию, обрезав провода или отключив питание под капотом. Также часто применяются различные провороты, отмычки.

Рекомендуем владельцам автомобилей любого класса уделить внимание подбору качественной защиты авто от угона. Например, модели StarLine A63/A93 отлично подходят для бюджетных импортных и отечественных машин. Диалоговая сигнализация, усиленная замком капота, блокировкой двигателя и GPS маяками для авто, станет существенным препятствием на пути автомобильных мародеров.

Полный Slave

Обычно владельцы новеньких автомобилей из салона не жалеют денег и усилий для построения функционального проекта охраны. Интеграция со смартфоном, чувствительные датчики и удобный бесключевой доступ в режиме Slave – эти опции отвечают за максимальный комфорт и безопасность транспорта.

В таких ситуациях причиной взлома становится некорректная настройка «умных» функций автомобиля, в частотности, подключение полного Slave-режима. Намеренно или по незнанию идентификация водителя происходит в один этап через штатный брелок. Защитить авто от угона поможет двухфакторная авторизация с помощью дополнительной метки, которая подтвердит личность владельца.

Разбор на детали

Новая методика, которая оказалась не менее прибыльной, чем полноценный угон автомобиля. За считанные минуты машина может лишиться большого количества дорогостоящих комплектующих: от фар и колес, до дверей с крышкой капота. Такой способ применяется в автомобильном донорстве – неповрежденные детали используются для дальнейшей перепродажи.

Защита машины от угона с подкатом – комплексный набор вспомогательных противоугонных элементов, который включает блокираторы дверей, колесных дисков, электромеханический замок капота и бронирование стекол.

Угон с ключами и брелоком

В нынешних реалиях никто из автовладельцев не застрахован от потери или кражи ключей и документов от машины. Как защитить авто от угона, если у грабителей есть полноценный доступ к управлению Вашим транспортным средством?

Дорогие модели сигнализаций StarLine оснащены полезной функцией «Антиограбление», которая не даст угонщику далеко уехать. Активация режима «Паника» приведет к полной остановке с имитацией неисправностей после достижения безопасного расстояния от владельца авто.

Если же похититель успел скрыться и основные средства защиты не сработали, у автомобилиста остается последний шанс на успешный поиск – спрятанный GPS-маяк. Миниатюрное устройство работает в «спящем режиме», что не позволяет обнаружить его поисковым сканером. Маяк выйдет на связь с владельцем в установленное время и сообщит текущую геолокацию транспортного средства.

Маяк выйдет на связь с владельцем в установленное время и сообщит текущую геолокацию транспортного средства.

Как показывает практика, фантазия и возможности автомобильных похитителей не отстают от развития охранных технологий. Угнать можно абсолютно любую машину, поэтому главная задача комплексной защиты – усложнить процесс взлома и угона, обратив внимание злоумышленников на менее защищенный аналог Вашего авто.

Методы угона автомобиля, как предотвратить угон автомобиля

Методы угона автомобиля, как предотвратить угон автомобиля Наиболее распространенный случай угона автомобиля – это угон прямо от крыльца магазина или входа в подъезд среди белого дня на глазах случайных свидетелей. Причем просмотр камер наблюдения (если таковые имелись) даст лишь картинку того, что после закрытия автомобиля один неприметный человек пошел за вами, а в этот момент второй открыл машину, завел и уехал. Преступников по такой информации найти крайне сложно. По такому простому алгоритму обычно уводят автомобили, оборудованные либо штатной, либо самой простой сигнализацией. Хотя бывают случаи, когда уводят автомобиль, оборудованный спутниковой системой поиска. После постановки автомобиля на охранную сигнализацию злоумышленникам удается осуществить перехват в радиоэфире кода брелка. Даже динамические коды могут перехватываться автоворами. После этого машина снимается с охраны и в нее проникает вор. Далее ломают замок зажигания и заранее подготовленным инструментом обходят чипованный ключ. Это несложно сделать, ведь на одних и тех же моделях автомобилей (и даже иногда – марках) установлены одинаковые штатные иммобилайзеры. Угонщики, «работающие» по конкретной марке машин, прекрасно подготовлены к встрече с ними.Так как код брелка охраны подобран, блокировки двигателя снимутся после нажатия кнопки «снять с охраны» и не станут препятствовать передвижению машины. Для того, чтобы заглушить спутниковую систему создают и подают в эфир сильную помеху с той же частотой, на которой работает спутниковое наблюдение.

Преступников по такой информации найти крайне сложно. По такому простому алгоритму обычно уводят автомобили, оборудованные либо штатной, либо самой простой сигнализацией. Хотя бывают случаи, когда уводят автомобиль, оборудованный спутниковой системой поиска. После постановки автомобиля на охранную сигнализацию злоумышленникам удается осуществить перехват в радиоэфире кода брелка. Даже динамические коды могут перехватываться автоворами. После этого машина снимается с охраны и в нее проникает вор. Далее ломают замок зажигания и заранее подготовленным инструментом обходят чипованный ключ. Это несложно сделать, ведь на одних и тех же моделях автомобилей (и даже иногда – марках) установлены одинаковые штатные иммобилайзеры. Угонщики, «работающие» по конкретной марке машин, прекрасно подготовлены к встрече с ними.Так как код брелка охраны подобран, блокировки двигателя снимутся после нажатия кнопки «снять с охраны» и не станут препятствовать передвижению машины. Для того, чтобы заглушить спутниковую систему создают и подают в эфир сильную помеху с той же частотой, на которой работает спутниковое наблюдение. Блок приемника спутникового сигнала будет правильно определять местоположение автомобиля, но передать его координаты на пульт никак не сможет.Кстати: невозможность иногда с первого раза снять с охраны или поставить на нее автомобиль, может означать, что вашу машину начали «сканировать». Всегда обращайте на это внимание.Как же противодействовать злоумышленникам при таком угоне? Наличие «секреток» разного рода довольно хорошо себя зарекомендовали. У угонщиков нет времени искать в салоне нужные кнопки и разбирать панель. А вот в ночное время дела обстоят совсем по-другому. Во дворе темно и тихо, и под подъездом стоит автомобиль. Людей вокруг нет. Обычно после ночных попыток угона автомобиль раскурочен очень жестоко. Ведь есть время крутить сколько душе угодно, и попытаться открыть можно все, что угодно. И чем больше защит было установлено – тем более серьезные будут повреждения. В первую очередь будут выключать сигнализацию. Ее сирена должна реветь как можно меньше.

Блок приемника спутникового сигнала будет правильно определять местоположение автомобиля, но передать его координаты на пульт никак не сможет.Кстати: невозможность иногда с первого раза снять с охраны или поставить на нее автомобиль, может означать, что вашу машину начали «сканировать». Всегда обращайте на это внимание.Как же противодействовать злоумышленникам при таком угоне? Наличие «секреток» разного рода довольно хорошо себя зарекомендовали. У угонщиков нет времени искать в салоне нужные кнопки и разбирать панель. А вот в ночное время дела обстоят совсем по-другому. Во дворе темно и тихо, и под подъездом стоит автомобиль. Людей вокруг нет. Обычно после ночных попыток угона автомобиль раскурочен очень жестоко. Ведь есть время крутить сколько душе угодно, и попытаться открыть можно все, что угодно. И чем больше защит было установлено – тем более серьезные будут повреждения. В первую очередь будут выключать сигнализацию. Ее сирена должна реветь как можно меньше. Будет вскрыта варварским методом дверь, отрыт капот и разбит сильным ударом сам ревун. Как только шум в округе стих, будут тихонько разбирать автомобиль в поисках блоков блокировки. Будут попытки запустить мотор не один раз. Спутниковая система уже будет заглушена, а если и успела подать сигнал до момента заглушки, то откатить автомобиль на соседнюю улицу или в соседний двор не составит труда. Данные о местонахождении автомобиля будут только лишь старые. В данном случае помешать ворам может только хороший, поставленный в неожиданном месте иммобилайзер. До понимания того, что автомобиль не заводится именно из-за него, воры будут тратить время на стандартные процедуры: обход заводского иммобилайзера, подачи питания «напрямую», манипуляции с замком зажигания, попытки запуска двигателя. И в данном случае становится незаменим замок багажника, под которым в самом «хитром» месте и будет установлен охранный блок. К тому же, для открытия дополнительного замка капота необходим специальный инструмент, которого зачастую у воров просто нет.

Будет вскрыта варварским методом дверь, отрыт капот и разбит сильным ударом сам ревун. Как только шум в округе стих, будут тихонько разбирать автомобиль в поисках блоков блокировки. Будут попытки запустить мотор не один раз. Спутниковая система уже будет заглушена, а если и успела подать сигнал до момента заглушки, то откатить автомобиль на соседнюю улицу или в соседний двор не составит труда. Данные о местонахождении автомобиля будут только лишь старые. В данном случае помешать ворам может только хороший, поставленный в неожиданном месте иммобилайзер. До понимания того, что автомобиль не заводится именно из-за него, воры будут тратить время на стандартные процедуры: обход заводского иммобилайзера, подачи питания «напрямую», манипуляции с замком зажигания, попытки запуска двигателя. И в данном случае становится незаменим замок багажника, под которым в самом «хитром» месте и будет установлен охранный блок. К тому же, для открытия дополнительного замка капота необходим специальный инструмент, которого зачастую у воров просто нет. Чтоб победить воров ночью нужно выиграть время. Каждое препятствие на пути автовора оттягивает момент угона, делая его маловероятным и не привлекательным. Механические замки на рулевое колесо и коробку передач будут далеко не лишними. Они начинают набирать все большую популярность в наши дни. Конечно, их неудобно постоянно ставить при уходе из автомобиля. Но и ворам противостоят они довольно сильно. Снять их требует затрат как по времени, так и по усилиям. Еще распространение получил насильственный метод угона, при котором владельца высаживают из заведенного автомобиля, либо завладевают ключами от него. Предвидеть такую ситуацию тяжело, но предупредить реально. Не выбегайте с брелком от машины сразу как услышали звук сирены своего автомобиля. Сначала внимательно осмотрите периметр автомобиля из окна. Закрывайтесь в автомобиле изнутри во время поездки. При общении с кем-либо слегка опустите стекло. Не оставляйте ключи в заведенном автомобиле без внимания. Но есть и технические методы защиты.

Чтоб победить воров ночью нужно выиграть время. Каждое препятствие на пути автовора оттягивает момент угона, делая его маловероятным и не привлекательным. Механические замки на рулевое колесо и коробку передач будут далеко не лишними. Они начинают набирать все большую популярность в наши дни. Конечно, их неудобно постоянно ставить при уходе из автомобиля. Но и ворам противостоят они довольно сильно. Снять их требует затрат как по времени, так и по усилиям. Еще распространение получил насильственный метод угона, при котором владельца высаживают из заведенного автомобиля, либо завладевают ключами от него. Предвидеть такую ситуацию тяжело, но предупредить реально. Не выбегайте с брелком от машины сразу как услышали звук сирены своего автомобиля. Сначала внимательно осмотрите периметр автомобиля из окна. Закрывайтесь в автомобиле изнутри во время поездки. При общении с кем-либо слегка опустите стекло. Не оставляйте ключи в заведенном автомобиле без внимания. Но есть и технические методы защиты. Неоценимую помощь здесь окажут спутниковые системы поиска. Как только есть возможность, сразу необходимо позвонить на пульт. Либо выполнить антиразбойный алгоритм действий. При насильственном угоне не глушат сигнал спутника. Такими же антиразбойными алгоритмами обладают и некоторые иммобилайзеры. После открытия двери через некоторое время система автоматически будет запрашивать какое-либо подтверждение от владельца: сигнал от метки, отпечаток пальца и прочее. Ну и одним из методов угона является обыкновенное мошенничество. Задача мошенника заставить владельца покинуть заведенный автомобиль. Классический способ – консервная банка, привязанная сзади к автомобилю. Вы трогаетесь с места и слышите сзади грохот, естественно, вы остановитесь и пойдете смотреть причину шума. Потом вы станете отвязывать банку. А ключи в это время находятся в замке зажигания. В результате вы остаетесь с банкой, а мошенник с вашим автомобилем. Часто мы сталкиваемся с кражей ключей из карманов пальто, сумок ми пиджаков.

Неоценимую помощь здесь окажут спутниковые системы поиска. Как только есть возможность, сразу необходимо позвонить на пульт. Либо выполнить антиразбойный алгоритм действий. При насильственном угоне не глушат сигнал спутника. Такими же антиразбойными алгоритмами обладают и некоторые иммобилайзеры. После открытия двери через некоторое время система автоматически будет запрашивать какое-либо подтверждение от владельца: сигнал от метки, отпечаток пальца и прочее. Ну и одним из методов угона является обыкновенное мошенничество. Задача мошенника заставить владельца покинуть заведенный автомобиль. Классический способ – консервная банка, привязанная сзади к автомобилю. Вы трогаетесь с места и слышите сзади грохот, естественно, вы остановитесь и пойдете смотреть причину шума. Потом вы станете отвязывать банку. А ключи в это время находятся в замке зажигания. В результате вы остаетесь с банкой, а мошенник с вашим автомобилем. Часто мы сталкиваемся с кражей ключей из карманов пальто, сумок ми пиджаков. В этом случае от угона вас не спасет ничего. Тут можно посоветовать только, быть бдительным. Если у вас иммобилайзер с отдельной меткой, то желательно разъединить его и не носить в одном месте с ключами.

В этом случае от угона вас не спасет ничего. Тут можно посоветовать только, быть бдительным. Если у вас иммобилайзер с отдельной меткой, то желательно разъединить его и не носить в одном месте с ключами.Перехват управления квадрокоптерами

Современный квадрокоптер стоит не мало, так что потеря квадрокоптера весьма сильно бьет по карману его владельца.

На сегодняшний день практически 100% потерь квадрокоптеров относятся к случайностям или сбою в ПО полетного контроллера.

Однако, хаккеры и специалисты по безопасности проявляют интерес к возможности перехвата управления чужим квадрокоптером, первым интересен сам процесс, вторые хотят получить возможность защищать территории запретные для полетов.

Не так давно я сам участвовал в эксперименте по перехвату управления квадрокоптером, в качестве подопытного использовался квадрик Syma, как наиболее распространенный и доступный по цене.

Результат смонтировал в видео, придав немного драматичности в закадровом тексте :-).

Видео угона квадрокоптера

Как оказалось у всех квадрокоптеров Syma один протокол передачи данных, а защита заключается в запоминании идентификатора пульта управления.

С помощью небольшого девайса состоящего из одноплатного компьютера Raspberry Pi (или Arduino) и небольшой платки с ВЧ частью можно легко перехватить управление таким квадрокоптером.

При этом, привязанный пульт продолжает работать. Вся фишка в том, что самописное ПО позволяет слать пакеты с отсканированным идентификатором (притворяясь пультом управления владельца) гораздо чаще, чем это делает штатный пульт. В результате, если квадрокоптер получает 3 команды «газ в 0» потом одну «газ 60%», снова три «газ в 0» и тд — то он идет на снижение.

Квадрокоптеры управляемые через планшет или телефон так же легко подвержены перехвату управления.

Так в 2012 году во время проведения PHDays было перехвачено управление AR.Drone.

Сергей Азовсков смог вмешаться в управление используя уязвимость в ПО управления квадрокоптером.

В том же году публиковались работы по использованию приложения Aircrack-ng для взлома WiFi сети создаваемой квадриком, а сами квадрокоптеры удавалось идентифицировать благодаря особенностям их MAC-адреса. Все квадрокоптеры этого типа имеют однотипные адреса, которые и позволяют отличить их от иных беспроводных устройств.

Вот видео объясняющая принцип использования уязвимости.

А вот видео запись с конференции Defcon 21, это лекция «Phantom Network Surveillance UAV / Drone»

Как видите — 2012 год оказался весьма продуктивным 🙂

В 2014 году ведущие канала Hack5 прикрутили WiFi Pineapple (спец. WiFi роутер с самописной прошивкой) к Phantom и гонялись за AR.Drone сбивая его на землю.

WiFi роутер с самописной прошивкой) к Phantom и гонялись за AR.Drone сбивая его на землю.

В видео ниже авторы канала рассказывают как именно было произведено вмешательство в управление.

В 2015 году Rahul Sasi взламывает AR.Drone 2 и налету модифицирует ПО квадрика, при этом сам квадрокоптер становится участником «ботнета» и может взламывать другие AR.Drone 2.

Описание «дыры в ПО» на видео ниже.

Как видите — опасности перехвата управления подвержены не только «дешевые китайские летающие игрушки». Так же не стоит забывать и об атаках GPS-спуфинг — в 2011 году в Иране с помощью подмены сигнала от GPS спутников было перехвачено управление БПЛА RQ-170 Sentinel, а это вам не «игрушечный квадрик».

Обзор квадрокоптеров

Похожие статьи:

Коллекторные квадркоптеры → Домашние квадрокоптеры Syma X12 и Skytech M62

Видеоподборки про RC моделизм → Как угнать квадрокоптер

Коллекторные квадркоптеры → Обзор квадрокоптера Syma X8SW

Коллекторные квадркоптеры → Syma X8C Venture

Видеоподборки про RC моделизм → FLEX COPTER FX7 FPV — ЛУЧШЕ ЧЕМ SYMA FPV???

Глушилки дронов.

Как спасаться от глушилок?

Как спасаться от глушилок?Глушилки дронов. Как спасаться от глушилок?

Универсальная инструкция, которая поможет спасти Ваш дрон не только при воздействии глушилок, но и из-за других причин пропадания GPS и нарушений работы компаса

Советы владельцам квадрокоптеров

Первое и самое важное — мы не призываем нарушать закон, уклоняться от законных предписаний владельцам дронов. Их и правда необходимо регистрировать, необходимо получать разрешение на полеты и соблюдать всякие прочие нудные требования.

Но, проблема в том, что даже будь ты законопослушный гражданин, который прошел через всю бюрократическую волокиту это не спасет Вас от хаотично наставленных частных и не очень глушилок, которые можно встретить в самых непредсказуемых местах — даже в спальных районах городов.

Установка глушилок в отличии от регистрации никем не регулируется, самые доступные можно заказать через интернет по цене нескольких гамбургеров, чем не вполне легально и пользуются всякие сотрудники, делающие вид, что что-то охраняют.

В сравнении со штрафами, глушилки представляют куда большую опасность, т.к. запросто угробят Ваш аппарат, превосходящий по стоимости любой законный штраф.

Благодаря совершенно хаотично расставленным по всей Москве и другим большим городам глушилкам в этом сезоне даже честные пользователи уже потеряли массу аппаратов без веских причин.

Какие бывают глушилки дронов?

Сегодня известно несколько типов:

- Первый тип — устройства полностью «ослепляющие» коптер — они подавляют все сигналы и к дрону и от него, также блокируя GPS, компас и вообще все что возможно. В таком случае дрон потеряв сигнал может попытаться вернуться домой, но в отсутствии GPS координат его поведение можно только предугадать. Иногда может просто зависнуть и дрейфовать по ветру. По окончании заряда АКБ включает автопосадку. Если высоты хватит — сядет, если нет — намного хуже. В любом случае — единственный вариант найти его — сторонний GPS трекер с сим-картой, который при звонке или СМС вышлет координаты.

Но, будьте осторожны — последнее время за такие устройства тоже можно получить.

Но, будьте осторожны — последнее время за такие устройства тоже можно получить. - Второй тип — системы, которые глушат именно сигнал GPS. Могут включаться спонтанно, при этом дрон «теряет» спутники, переходя в ATTI режим — то есть без удержания точки. Управление станет ощутимо другим, при отпускании стика коптер не будет останавливаться, двигаясь дальше до тех пор, пока Вы вручную не замедлите его. Также значительное влияние на его поведение (особенно при зависании) будет оказывать ветер. Те, кто начинал летать на самодельных аппаратах здесь в выигрышном положении, а вот люди выросшие на коробочных вариантах могут остаться без дрона даже при такой не очень страшной глушилке. Кстати, высоту держать он сможет самостоятельно, так как за ее удержание отвечает барометр.

Как быть, если попалась именно такая глушилка?

Совет: Прежде всего не паниковать и не жать кнопку “Возврат домой”. Это все равно не поможет, потому что GPS координаты не доступны, а следовательно полетит он скорее всего куда “глаза” глядят. Но Вам по прежнему доступны сигналы с камеры (если дрон вне поля видимости). Не спеша поворачиваясь определите направление, где удобно приземлиться, заметные объекты и начинайте движение в их сторону. По мере подлета опустите камеру вниз — старайтесь держаться точки приземления, смотрите в экран и только на последних метрах переключайтесь в “визуальный” режим.

Но Вам по прежнему доступны сигналы с камеры (если дрон вне поля видимости). Не спеша поворачиваясь определите направление, где удобно приземлиться, заметные объекты и начинайте движение в их сторону. По мере подлета опустите камеру вниз — старайтесь держаться точки приземления, смотрите в экран и только на последних метрах переключайтесь в “визуальный” режим. - Системы, которые подменяют координаты GPS.

Устройства хоть технически и сложные, но принцип работы очень прост. При их включении координаты на заданной площади подменяются на координаты аэропорта. Почему так? Все очень просто. Львиную долю проданных аппаратов составляет продукция DJI, которая имеет в прошивке координаты бОльшей части крупных (и даже частных) аэродромов. “Оказавшись”, как думает дрон в зоне аэропорта коптер приступает к немедленной посадке. Такие глушилки можно встретить в центре Москвы и все знают где оно встречается.

Как выйти из ситуации?

Совет: Не паниковать. Первое, что нужно сделать — выключить автопосадку. Не всегда это удается сделать полностью, но, первое что нужно сделать — переключить тумблер смены режима полета туда и обратно. Иногда нужно сделать это несколько раз. Управлять будет нелегко, сам аппарат будет стараться как можно быстрее приземлиться, поэтому стик газа придется держать вверх, реакция на стики будет крайне слабой, сюда же стоит добавить ветер, возможно отключение системы стабилизации камеры. Ориентируйтесь по объектам, если есть кто-то из знакомых — лучше отправить на встречу.

Первое, что нужно сделать — выключить автопосадку. Не всегда это удается сделать полностью, но, первое что нужно сделать — переключить тумблер смены режима полета туда и обратно. Иногда нужно сделать это несколько раз. Управлять будет нелегко, сам аппарат будет стараться как можно быстрее приземлиться, поэтому стик газа придется держать вверх, реакция на стики будет крайне слабой, сюда же стоит добавить ветер, возможно отключение системы стабилизации камеры. Ориентируйтесь по объектам, если есть кто-то из знакомых — лучше отправить на встречу.

Как делать не надо: Не ждите пока дрон снизится. Так как реальных координат у него нет, а они заменены на искусственные, то и данных о своем смещении он не получит. Соответственно его будет сносить ветром. Ни в коем случае не нажимать “возврат домой”. Координат нет и куда он полетит совершенно не известно. - Генераторы электромагнитных импульсов.

Суть работы таких устройств в кратковременном импульсе, который сбивает с толку компас дрона. Попав под действие такой системы дрон скорее всего выключить режим удержания по GPS и перейдет в Atti. Впринципе это то же самое, что и полет при отсутствии спутников, но с тем отличием, что дрон потеряет возможность лететь прямо.

Попав под действие такой системы дрон скорее всего выключить режим удержания по GPS и перейдет в Atti. Впринципе это то же самое, что и полет при отсутствии спутников, но с тем отличием, что дрон потеряет возможность лететь прямо.Как быть? Если дрон в пределах видимости при этом выше уровня деревьев и других объектов — не спеша стиками двигаем по сторонам и понимаем какой стороной он повернут. Либо глядя в монитор — ищем точку дома и начинаем движение, при этом корректируя курс в случае отклонения. Установив визуальный контакт производим снижение и посадку. За высоту по-прежнему отвечает барометр, так что приземлиться возможно достаточно мягко.

Что делать не стоит: Как и в предыдущих случаях — не жать кнопку RTH. В отсутствии компаса даже при наличии GPS координат дрон не сможет понять в какую сторону лететь. Часто подобное заканчивается полетом по расходящейся спирали со все бОльшим удалением от нужного места.

Если возврат адекватного управления все же не возможен, ситуация выходит из под контроля, дрон несет в сторону воды, дороги, опасных объектов, а тем более толпы — единственным вариантом остается аварийное отключение моторов.

Конечно, необходимо оценить последствия такого действия, потому что дрон будет падать камнем и при своей массе также может причинить вред как чужому имуществу, так и людям.

Конечно, необходимо оценить последствия такого действия, потому что дрон будет падать камнем и при своей массе также может причинить вред как чужому имуществу, так и людям.

Невероятно, но факт — самый простой способ не встретиться с глушилками — не летать там, где они могут быть. Но, если очень хочется летать там, где это возможно делать не стоит, нужно постараться соблюдать некоторые правила.

- всегда быть готовым к включению глушилки

- всегда следить не только за картинкой на экране, но и за предупреждениями на экране, а также показаниями телеметрии.

Как понять что ваш дрон попал под глушилку?

Прежде всего по исчезновению спутников. В случае подмены — сначала исчезают настоящие и появляются поддельные. Также в случае подавления GPS. Спутники могут исчезнуть на определенной высоте.

Как только почувствовали неладное — не нужно ждать, что все станет хорошо. Скорее всего не станет. Начинайте снижение. Поскольку значительная часть глушилок работает начиная с высоты 30 метров (а верхняя граница неизвестна), не стоит пытаться взлететь выше и ближе к спутникам.

Начинайте снижение. Поскольку значительная часть глушилок работает начиная с высоты 30 метров (а верхняя граница неизвестна), не стоит пытаться взлететь выше и ближе к спутникам.

Если приземлиться получилось, не стоит взлетать снова. Второй раз может не получиться.

С электромагнитными генераторами сложнее, так как работают они прицельно, включаются не надолго. Благо, что их пока не очень много. Кроме того за работу генераторов часто принимают различное промышленное оборудование, влияние ЛЭП, электростанций и прочего.

Стоит внимательнее выбирать место, откуда взлетает дрон и куда придется садиться. Если Вы поднимаетесь через небольшое окно между деревьями — посадить дрон туда же в случае нештатной ситуации будет под силу далеко не всем.

Полеты в центре Москвы (да и других крупных городов) тоже так себе затея. В последнее время стоит также остерегаться и больших парков типа Поклонной горы, Царицыно и пр.

Изучите местность. Проверьте наличие различных государственных ведомств, заводов и прочих “нехороших” объектов. За основу стоит взять народные карты типа

wikimapia.org — там больше данных, чем на “причесанных” Яндекс картах.

Проверьте наличие различных государственных ведомств, заводов и прочих “нехороших” объектов. За основу стоит взять народные карты типа

wikimapia.org — там больше данных, чем на “причесанных” Яндекс картах.

На некоторых форумах советуют снимать ограничения No Fly Zone, в таком случае коптер не пойдет сразу на посадку если вы попали под глушилку которая подменяет координаты, но так вы лишаетесь гарантии и в случае полета в запрещенном месте или аэропорту вы получите неплохой штраф или .

Если дрон еще на земле не видит больше 6-и спутников (в наше время с Глонасс и GPS их должно быть намного больше), не стоит взлетать вообще в надежде, что они появятся.

Тренируйте навыки полета без GPS. Купите игрушку или соберите недорогой FPV дрон для оттачивания навыков ручного управления и реакции без электронных помощников.

При возможности купите GPS трекер с сим-картой и установите на дрон. Он может помочь найти коптер, если он все таки улетит в неизвестном направлении.

Наше видео советы как бороться с глушилками?

Обзор квадрокоптера Mavic 2 как мы попали под глушилку

Вы можете запросить карту глушилок написав письмо по адресу [email protected] c темой Просьба прислать карту глушилок.Interception Attack — обзор

Примеры атак и угроз

Theft — это пример атаки с перехватом. Атаки кражи могут быть нацелены на сетевой, оверлейный или прикладной уровень с простой целью кражи конфиденциальной информации у других. Кража — это основная атака, обнаруженная в исследованиях безопасности систем обмена файлами, 479 480 481 , в которой злоумышленники воспользовались утечкой информации и непреднамеренным раскрытием информации для доступа к конфиденциальной информации.